脅威アクターを“見える化”するダークウェブ脅威インテリジェンスとは

脅威アクターを“見える化”するダークウェブ脅威インテリジェンスとは

──日本企業のSOC・セキュリティ担当者が押さえるべきポイント

近年、ランサムウェアや標的型攻撃の多くは、表のインターネットではなく

暗号化されたネットワークや地下フォーラム、リークサイトなど、

いわゆる「ダークウェブ」を起点として準備・実行されています。

攻撃者は、盗まれた認証情報や企業データの売買、標的リストの共有、

新しいマルウェアのテスト、犯行グループ同士の協業など、

実にさまざまな活動をダークウェブ上で行います。

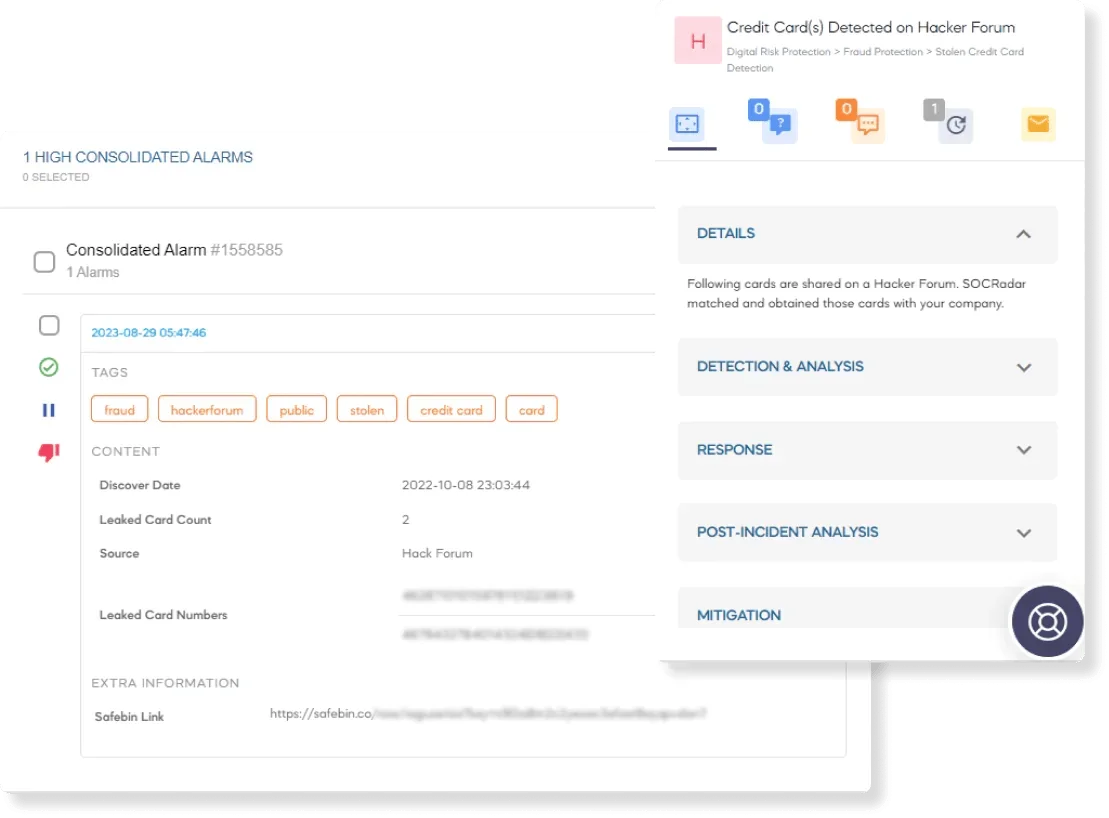

この「裏側の動き」をインテリジェンスとして継続的にとらえるのが、

ダークウェブ脅威インテリジェンス(Dark Web Threat Intelligence)です。

本記事では、SOCRadar社のブログ

「What Is Dark Web Threat Intelligence and Why It Matters」の内容をベースに、

日本企業のSOCチーム/セキュリティ担当者の皆さま向けに

「ダークウェブ脅威インテリジェンス」と「脅威アクターモニタリング」の要点を整理します。

1. ダークウェブ脅威インテリジェンスとは何か

- 自社ドメインや社員メールアドレスに紐づく認証情報の漏えい

- 自社名・ブランド名・プロダクト名を含む犯行予告・標的リスト

- 自社または取引先を含むデータベース流出・販売情報

- 業界全体を狙う新しいランサムウェア/マルウェアの出現兆候

これらを早期に検知し、通常のログ監視やSOC運用と組み合わせることで、

「被害が顕在化する前に動く」ための先制的な防御が可能になります。

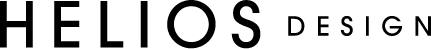

2. ダークウェブ上で活動する主要な脅威アクター

- ランサムウェア・アズ・ア・サービス(RaaS)

- Initial Access Broker(初期侵入ブローカー)

- 認証情報窃取/販売グループ

- 国家支援系アクター

- Cybercrime-as-a-Service提供者

SOCにとって重要なのは、

「誰が」「どの業界・地域を」「どのTTPで」狙っているのかを理解し、

自社のリスクプロファイルと照らし合わせて運用に反映することです。

3. 情報はどこから収集されるのか

- 地下フォーラム

- 違法マーケットプレイス

- ランサムウェアのリークサイト

- .onionサイト・隠しサービス

自動クローラーとアナリストの手動調査を組み合わせ、

防御に利用できる実践的インテリジェンスへと変換します。

4. ランサムウェアグループやキャンペーンの追跡

ランサムウェアグループは、ダークウェブ上で

被害企業の情報公開、交渉ページの掲載、アフィリエイト募集などを行います。

これらの情報を追跡することで、

攻撃の準備段階での兆候把握や、

同業界を狙うグループの特定、監視ポイントの見直しが可能となります。

5. SOC/CTIチームはダークウェブ情報をどう活用するか

- 早期警告:認証情報の漏えい検知 → パスワード初動対応へ直結

- 脅威ハンティング強化:観測されたTTPをSIEM/EDRで探索

- インシデント対応補完:攻撃者が何を保持/公開しているか把握

- 経営層報告:外部脅威状況を可視化し投資判断材料に

6. 法的・倫理的な留意点

- 違法な取引への関与は禁止

- データの保管・権限管理を厳格化

- プライバシー配慮とガバナンス整備

7. 日本企業が今から取り組むべきこと

- 自社ドメイン・ブランド名・役職者名の監視設定

- 外部脅威と内部ログの相関分析フロー整備

- インシデント計画へ「ダークウェブ確認」追加

- 経営層ブリーフィングへ外部脅威指標を導入

重要なのは、一度きりではなく、

継続的な監視と脅威アクターの追跡です。

8. まとめ ── 脅威アクターを“見える化”し、先手を打つために

外部脅威インテリジェンスは、

「攻撃の前兆を捉え、被害を未然に防ぐための新しいレイヤー」です。

Helios Designでは、SOCRadar社の各モジュールを活用し、

日本企業向けに最適化した

ダークウェブモニタリング/CTI活用支援を提供しています。

無料ダークウェブ診断のご案内

自社ドメインや主要メールアドレスが、すでにダークウェブ上で売買・共有されていないかを無償でスクリーニングいたします。

- 自社に関するリーク情報の有無チェック

- 検知された場合のリスクと初動対応の提案

- 継続モニタリング運用の簡易アドバイス

ダークウェブモニタリング/CTI活用のご相談はこちら

Helios Designでは、SOCRadarをはじめとした外部脅威インテリジェンス基盤を

日本の企業向けに最適化し、設計・導入・運用支援まで伴走します。