アッタクサーフェスマネジメントと脆弱性インテリジェンスを活用した脆弱性マッピングとは?

脆弱性の概念は、デジタル領域につきまとう「永遠の影」です。

それは、システムの機密性、完全性、可用性を損なう潜在的な侵害への扉を開く要素です。デジタル世界における鎧の亀裂であり、サイバー攻撃者が悪用しようとするアキレス腱に似ています。

システムとデータのセキュリティを維持するには、脆弱性を特定して対処することが重要であり、ここで「脆弱性マッピング」の概念が登場します。

"脆弱性マッピング(Vulnerability Mapping)"という言葉は日本のサイバーセキュリティ業界ではあまり馴染みがない言葉かもしれません。この言葉はが初めて使われたのは、1990年代初頭のコンピュータセキュリティの文脈です。当時、コンピュータセキュリティの脅威は、主にソフトウェアの脆弱性によるものでした。そのため、脆弱性マッピングは、ソフトウェアの脆弱性を特定し、その脆弱性に対する対策を検討するためのプロセスとして定義されました。

1990年代後半にはソフトウェア以外にもネットワークやハードウェアの脆弱性としても利用されるようになりました。

この記事では、脆弱性マッピングの概念を詳しく掘り下げ、その重要性と、SOCRadar XTI のアッタクサーフェスマネジメント (ASM) と脆弱性インテリジェンスを脆弱性マッピングに活用する方法について解説します。

このページを読み終える頃には、常に存在するセキュリティ脆弱性の影を乗り越え、デジタル世界の要塞を強化する方法について明確に理解できるようになるでしょう。

脆弱性マッピングとは何か?なぜ重要なのか?

脆弱性マッピングは、サイバー攻撃における偵察活動のようなもので、情報収集に続いて行う攻撃サイクルの第 2 フェーズを表します。これは、システム内の弱点やギャップを体系的に図表化し、カタログ化するプロセスです。脆弱性はさまざまな形で現れる可能性があるため、各カテゴリを包括的に理解することが不可欠です。

しかし、デジタル環境は決して静的なものではありません。Unit 42 の最近の調査によると、特定の月における組織の高リスクのクラウドホスト型エクスポージャの 45% 以上は、前月には存在しなかった新しいサービスに発生しています。この絶えず変化する攻撃対象領域により、脆弱性の優先順位を効果的に設定することが困難になります。

脆弱性と攻撃対象領域の管理が不十分だと、デジタル資産全体の脆弱性を包括的にマッピングする適切な方法がなければ、重大な結果を招く可能性があります。これには、データ侵害、ランサムウェア、その他のさまざまなサイバー脅威のリスクの増大が含まれ、サプライチェーンの侵害につながる可能性もあります。

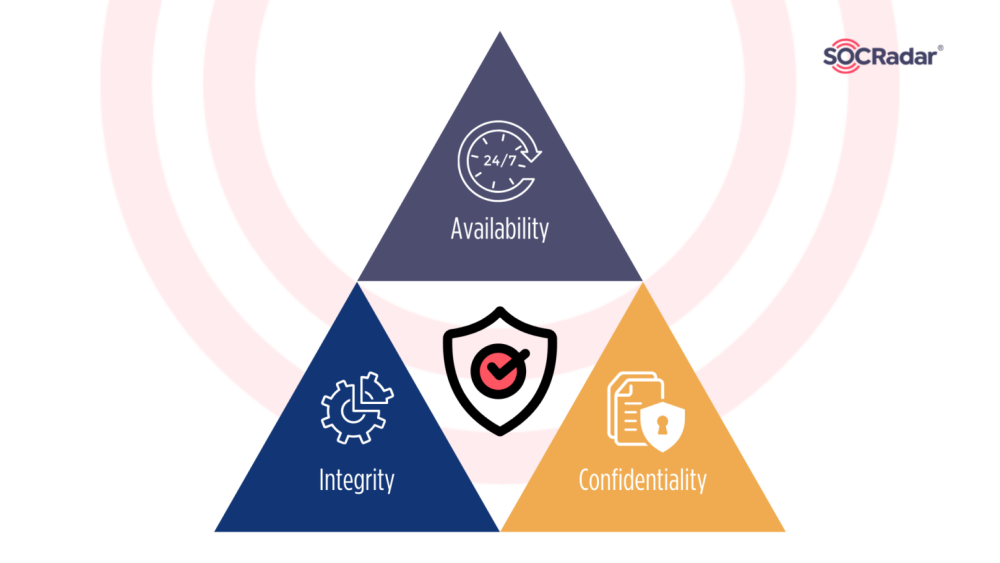

過去の傾向を考慮すると、攻撃対象領域管理の重要性が明らかになります。ゼロデイ脆弱性は Nデイ脆弱性を上回っていますが、Nデイ脆弱性*(パッチがリリースされた後に最初に悪用される脆弱性)は通常、より長期間悪用されます。攻撃対象領域の管理は、これらの特定された脆弱性から資産を保護する上で重要な役割を果たします。

*Nデイ脆弱性とは、ソフトウェアの脆弱性が発見されてから、ベンダーや開発者がセキュリティパッチを公開するまでの期間に存在する脆弱性です。Nデイ脆弱性は、ゼロデイ脆弱性と似ていますが、ゼロデイ脆弱性は、ベンダーや開発者がまだ脆弱性を発見していない状態を指します。一方、N デイ脆弱性は、ベンダーや開発者が脆弱性を発見しており、セキュリティパッチを公開する準備を進めていますが、まだ公開されていない状態を指します。

Mandiant は、2021 年と 2022 年に公開され、実際に悪用されたものとして追跡された 246 件の脆弱性を分析し、その重要性を浮き彫りにしました。これらの脆弱性のうち、最初に N デイとして悪用された脆弱性は 93 件、ゼロデイとして悪用された脆弱性は 153 件でした。

ゼロデイエクスプロイトとNデイエクスプロイト(出典:Mandiant )

ゼロデイ攻撃が開始されると、ベンダーは特定された脆弱性に対処するパッチを迅速に開発します。パッチまたはアップデートが利用可能になると、エクスプロイトは有効性を失い、「ゼロデイ」脅威は終息します。

ただし、多くのユーザーがすぐにパッチを適用しないため、脆弱性は残り、攻撃者に脆弱性マッピングの機会を与え、パッチが適用されていないシステムやデバイスを組織よりも先に悪用することになります。このような場合、ASM が重要な防御線として浮上します。

脆弱性マッピングの重要性をより深く理解するために、例を詳しく見てみましょう。

攻撃者がターゲット システムの侵害を目的とするシナリオを想像してください。偵察の初期段階で、攻撃者はサーバーがバージョン Xで実行されていることを特定します。このとき、脆弱性マッピングが重要な役割を果たします。

バージョン情報を入手すると、攻撃者はインターネット上のオープン リソースを活用して、ターゲットのバージョンに関連する脆弱性を検索したり、さまざまなオンライン コミュニティ内で特定された脆弱性に対して既存の概念実証エクスプロイト (PoC) にアクセスしたりすることもできます。

Microsoft の 2022 年デジタル ディフェンス レポートは、ハッカーがエクスプロイトの開発においてセキュリティ チームを上回っていることが多く、通常、脆弱性の公開からわずか 14 日以内にエクスプロイトを利用できるようにしていることを強調しています。

マンディアント社の調査結果によると、ゼロデイ攻撃は、最初のパッチ適用後最初の 1 か月以内に発生する可能性が最も高くなります。

さらに、2021 年と 2022 年に公開された脆弱性のうち、51% は最終的にコードが公開され、そのうちの 54% は、最初に悪用が知られた日またはそれ以前にコードが公開されました。

エクスプロイトコードがある場合とない場合の脆弱性を比較すると、説得力のある傾向が浮かび上がります。エクスプロイトコードを持つ脆弱性のうち、41% は最初にゼロデイ攻撃として悪用されました。

対照的に、利用可能なコードがない脆弱性の 84% はゼロデイ攻撃として悪用されました。

これは、ゼロデイ攻撃を実行する攻撃者の多くは、公開されている悪用コードに依存していないものの、コードが利用可能であることで、パッチ後の攻撃の可能性がわずかに高まることを示しています。

Telegram チャネルで共有される CVE-2023-42793 エクスプロイト

攻撃者は、バナー取得を実行してターゲット サーバーに関する情報を収集します。ソフトウェア、サービス、構成の詳細を把握することで、攻撃プロセスを効率化し、侵入の成功率を高めることができます。

デジタル脅威は迅速かつ絶えず変化するため、パッチ管理では、悪用可能な脆弱性を優先する必要があります。そこで、SOCRadar の脆弱性インテリジェンス モジュールが役立ちます。

SOCRadar の脆弱性インテリジェンス モジュールが提供するSVRS(SOCRadar Vulnerability Risk Score) は、ソーシャル メディア、ニュース、ダーク Web などのさまざまなソースからデータを収集して、脆弱性の悪用可能性を 0 から 100 のスコアで評価します。これにより、どの脆弱性が即時対応を必要としているかをより深く理解することができます。SVRS は、脆弱性マッピングの使命であるセキュリティ リスクの効率的な特定とシームレスに連携し、アクションとパッチ管理の優先順位付けを簡素化し、堅牢なサイバーセキュリティ戦略に貢献します。

要約すると、脆弱性マッピングは、攻撃者に脆弱性を効率的かつ正確に特定して悪用する手段を提供しますが、サイバーセキュリティにおいて重要な役割も果たします。脆弱性マッピングは、セキュリティ リスクを評価して対処するための構造化された効率的かつ簡素化されたアプローチを提供します。また、早期警告システムとして機能し、組織は次のことを可能にします。

- IT セキュリティ インフラストラクチャの脅威と脆弱性を特定します

- 機密性の高いシステムとデータを保護するために、迅速に修復します。

- サイバーセキュリティ規制に準拠します。

- 最も重大な脆弱性、特に悪用される可能性のある脆弱性に重点を置いて、リソースを割り当てます。

- リスクの受け入れと軽減について、情報に基づいた意思決定を行います。

- 全全体的なリスク分析と管理に貢献し、潜在的なサイバー脅威に対するプロアクティブな防御を提供します。

マッピングを通じて脆弱性が特定されたら、次の当然のステップは、その結果に基づいて攻撃ベクトルを開発することです。

ここでサイバーセキュリティの専門家、倫理的なハッカー、脅威アナリストが活躍し、この情報を利用してセキュリティ対策を強化し、リスクを軽減します。

ASM と脆弱性インテリジェンスは脆弱性マッピングにどのように役立つのか?

SOCRadar のアタックサーフェスマネジメント (ASM) および脆弱性インテリジェンスモジュールは、組織のデジタル資産の全体像を提供し、新たな脅威を特定し、脆弱性に関する包括的な情報を提供することで、脆弱性のマッピングを大きく支援します。

以下では、脆弱性マッピングにこれらのモジュールを効果的に利用する方法と、各モジュールで提供される情報について説明します。

攻撃対象領域管理を使用すると、次のことが可能になります。

- デジタル資産の検出: ASM モジュールは、Web アプリケーション、サービス、ネットワーク リソースなどの組織のデジタル資産を自動的に検出し、カタログ化します。この資産インベントリは、何を保護する必要があるかを理解するための基盤を確立するため、脆弱性マッピングの重要な最初のステップです。

- リアルタイム監視: ASM は組織のデジタル フットプリントを継続的に監視し、変更や新しい資産を特定します。これにより、新しい資産が追加され、古い資産が廃止または変更されるときに、脆弱性マップを最新の状態に保つことができます。

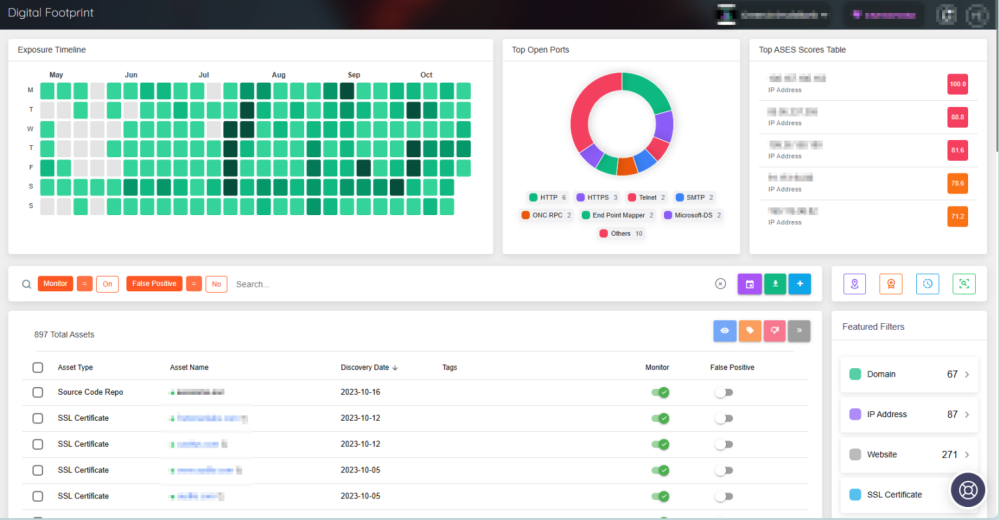

SOCRadar ASM/デジタルフットプリントを通じて資産インベントリを表示できます。

脅威の追跡:ASMは、組織の資産に影響を与える可能性のある新たなセキュリティ脅威も追跡します。新しい脆弱性が発見された場合、または既存の資産が新しいリスクにさらされた場合、この情報は脆弱性マッピングの優先度を決定するのに役立ちます。

ASM は、脆弱性が CISA の既知の悪用された脆弱性カタログに含まれているかどうか、またはランサムウェア攻撃で悪用されているかどうかを特定することができます。CISA は最近、ランサムウェア攻撃で悪用された脆弱性を特定するラベルを KEV カタログに追加しました。このラベルは、ランサムウェア攻撃のリスクを評価する上で役立ちます。

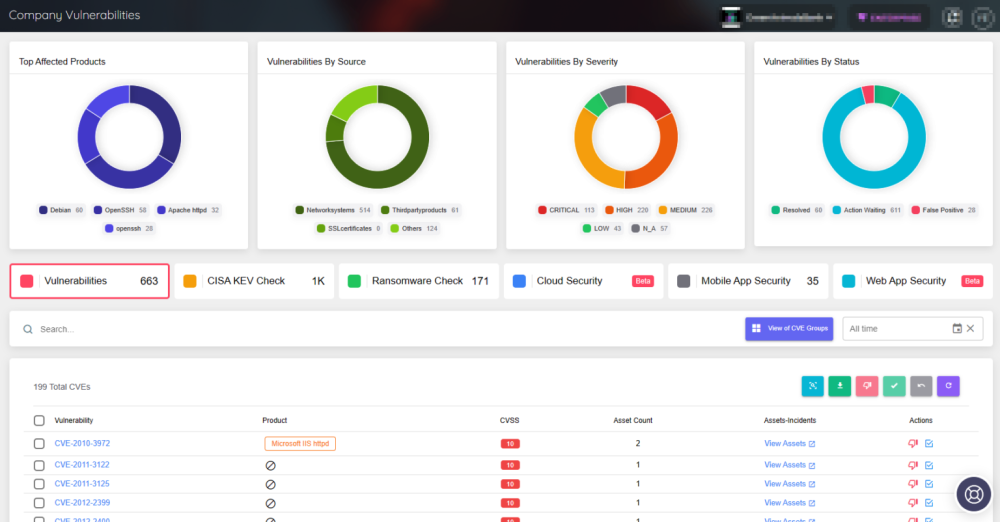

ASM/企業の脆弱性タブで、組織のデジタル資産に影響を与える脆弱性を確認できます。

脆弱性インテリジェンスを使用すると:

包括的な脆弱性情報:脆弱性インテリジェンス モジュールは、重大度、潜在的な影響、エクスプロイト アクティビティ、利用可能なパッチや緩和策など、既知の脆弱性に関する包括的な情報を提供します。この情報は、各脆弱性のリスクを評価するために非常に貴重です。

サイバー脅威インテリジェンス モジュールの [脆弱性インテリジェンス] タブにある 脆弱性カードの例 ( WinRARに影響を与える CVE-2023-38831 脆弱性を示しています)。

悪用の可能性:SOCRadarのプラットフォームで提供される脆弱性情報には SOCRadar 脆弱性リスク スコア (SVRS) も含まれています。SVRS は、脆弱性インテリジェンスのさまざまな要素を組み合わせて算出されます。これらの要素には、ソーシャル メディア、ニュース、コード リポジトリ、ダーク/ディープ Web、脅威アクターの帰属、マルウェアなどがあります。SVRS は、CVSS スコアとは異なり、定量的な要素だけでなく、定性的な要素も考慮して算出されます。これにより、組織は脆弱性の深刻度と悪用の可能性をより正確に評価することができます。

ASM と脆弱性インテリジェンスの組み合わせ:

- リスク評価と優先順位付け:ASMモジュールからの資産情報と脆弱性インテリジェンス モジュールからの脆弱性データを組み合わせることで、組織は資産に影響を与える特定の脆弱性を評価できます。これにより、組織は資産の重要度、潜在的な影響、パッチの可用性などの要素に基づいてリスク プロファイルを作成できるため、修復作業の効果的な優先順位付けが可能になり、組織の限られたリソースを最も重要なセキュリティ問題に確実に割り当てることができます。

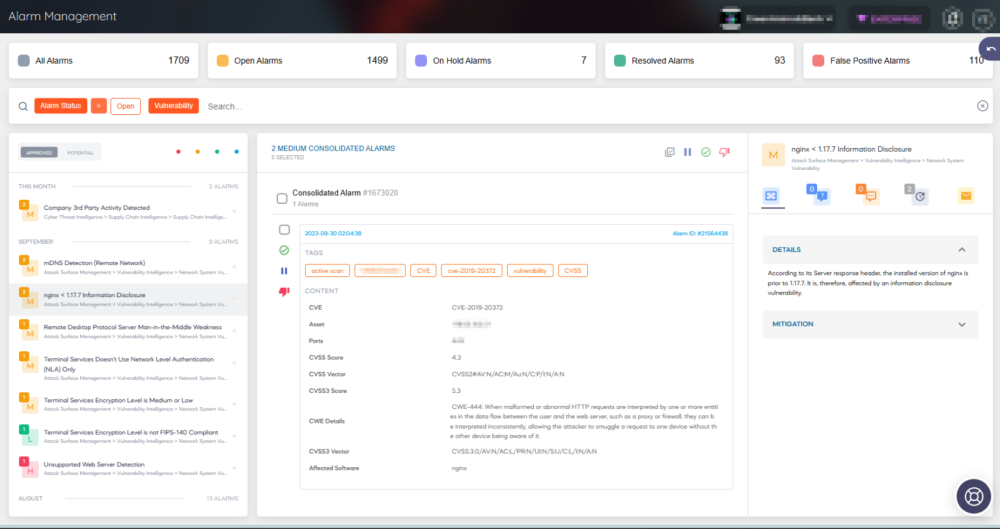

- アラートとレポート: SOCRadar は両方のモジュールを利用して、組織にアラートとレポートを提供し、新たに発見された脆弱性や攻撃対象領域の変化を組織に知らせます。これにより、プロアクティブな脆弱性マッピングとリスク管理が可能になります。

組織のデジタル資産に影響を及ぼす脆弱性に対するアラーム。

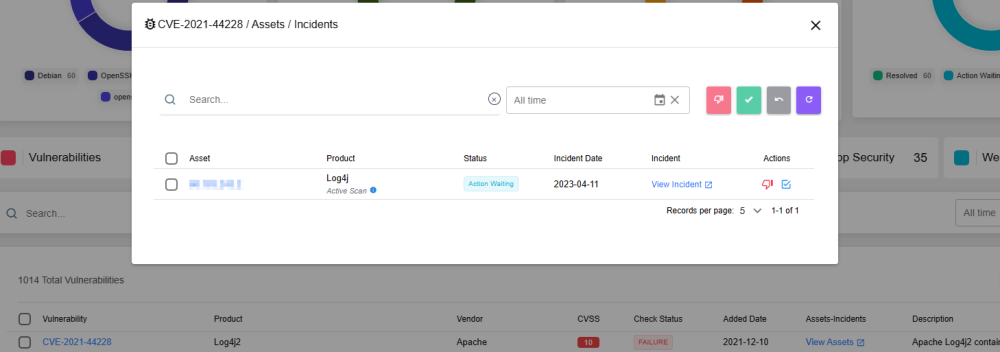

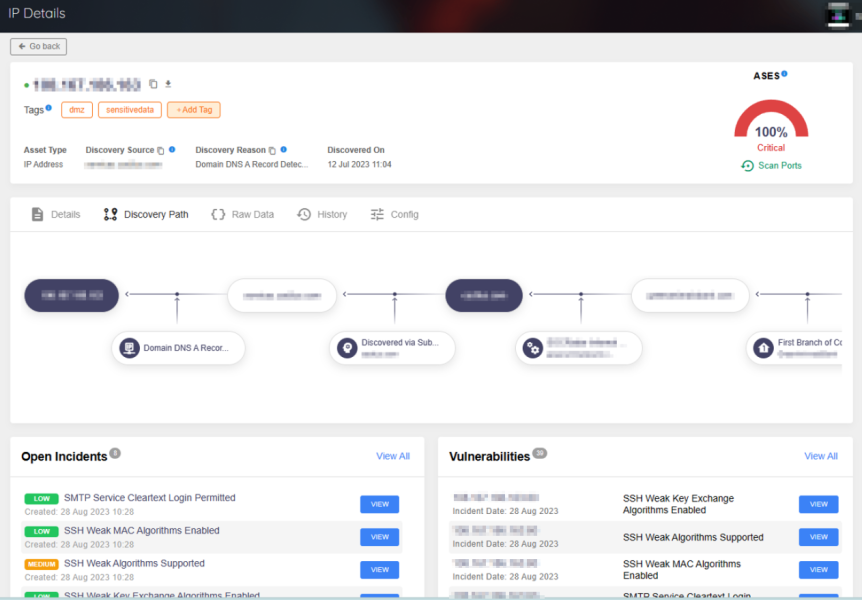

発見された脆弱性をクリックすると、ASM モジュール経由でアラームにアクセスできます。このアクションにより、影響を受ける資産が明らかになり、関連するインシデントへの直接リンクが提供されます。

会社の脆弱性ページからアラームに簡単にアクセスできます。

さらに、デジタル フットプリント ページに移動し、タイプ別に分類された資産を探索すると、そのエクスポージャーと未解決のインシデントに関する詳細な情報が得られます。

デジタル フットプリント経由で資産エクスポージャーを表示します。

要約すると、SOCRadar の ASM モジュールと脆弱性インテリジェンス モジュールは、組織が脆弱性マッピングだけでなく、詳細かつ最新の脆弱性ビューを確立できるように支援します。これらは、資産の特定、新たな脅威の監視と優先順位付け、脆弱性に関する包括的な情報の提供を支援し、最終的に組織が脆弱性の修復とリスク管理について情報に基づいた意思決定を行えるようにします。

結論

本質的に、脆弱性マッピングは、サイバーセキュリティの複雑な領域にわたるロードマップを作成し、組織や個人が潜在的なリスクに積極的に対処できるように導くようなものです。

より広い意味で、脆弱性マッピングはリスク分析の重要な要素として機能します。これにより、組織や個人は、特定した脆弱性に基づいてシステムに関連するリスクを評価し、理解することができます。ここで、ASM と脆弱性インテリジェンスは、デジタル資産を保護し、セキュリティ防御を強化する上で貴重なパートナーになります。

ASM と SOCRadar などの脆弱性インテリジェンス ソリューションによって提供される全体的なビュー、包括的な情報、リスク評価機能により、組織は脆弱性に積極的に対処し、進化するデジタル脅威に直面しても回復力を維持できるようになります。

SOCRadarについてはこちらよりお問い合わせください。

*本ブログの無断転載や販売活動・自社組織外への流用・利用は禁止します。