2024年製造業における大規模なサイバー攻撃を振り返る

2024年には、製造業がサイバー攻撃の主な標的になっています。米国国立標準技術研究所(NIST)のデータによると、この業界の中小企業におけるデータ侵害の平均コストは10万5000ドルに達し、そのようなインシデントを特定して封じ込めるまでに平均277日かかります。さらに、侵害の5件に1件はサプライチェーンの侵害が原因です。

製造業は、グローバル サプライ チェーンで重要な役割を果たし、レガシー システムに依存しているため、ランサムウェア グループ、ハクティビスト脅威グループ、その他のサイバー犯罪者にとって魅力的なターゲットとなっています。データ侵害から業務中断まで、これらの攻撃は、世界最大手の製造業者の一部に多大な経済的損害と評判の損害をもたらしています。

サイバー脅威は進化し続けているため、製造業者は脅威アクターが使用する戦術、手法、ツールを理解して、先手を打つことが重要です。このレポートでは、2024 年に製造業界を揺るがした主要なサイバー攻撃を調査し、その背後にいる主要なアクターを分析し、企業がこれらの増大し続ける脅威からより効果的に身を守る方法についての洞察を提供します。

2024 年の製造業におけるサイバー脅威の状況: 主要なアクターと標的地域

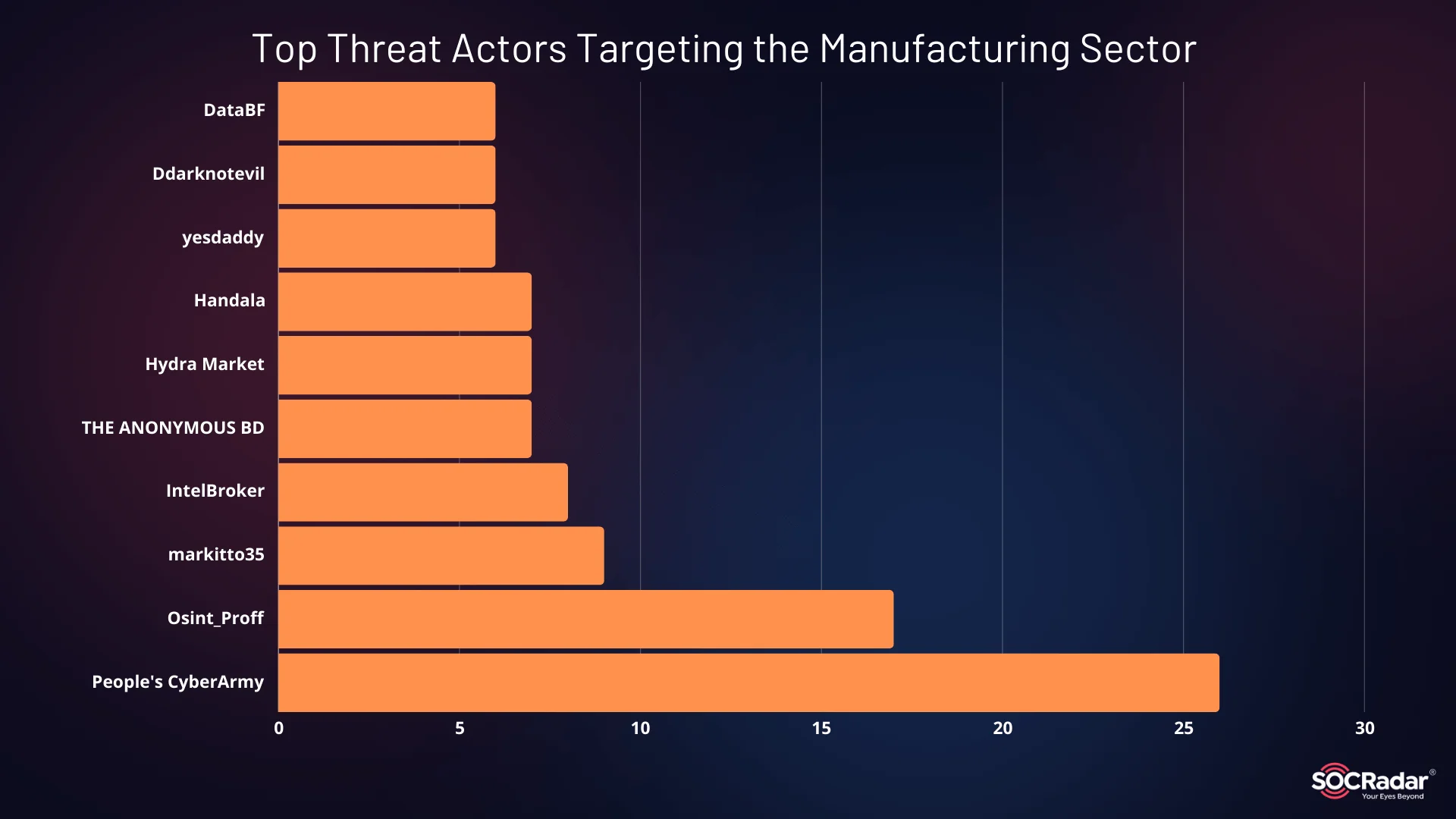

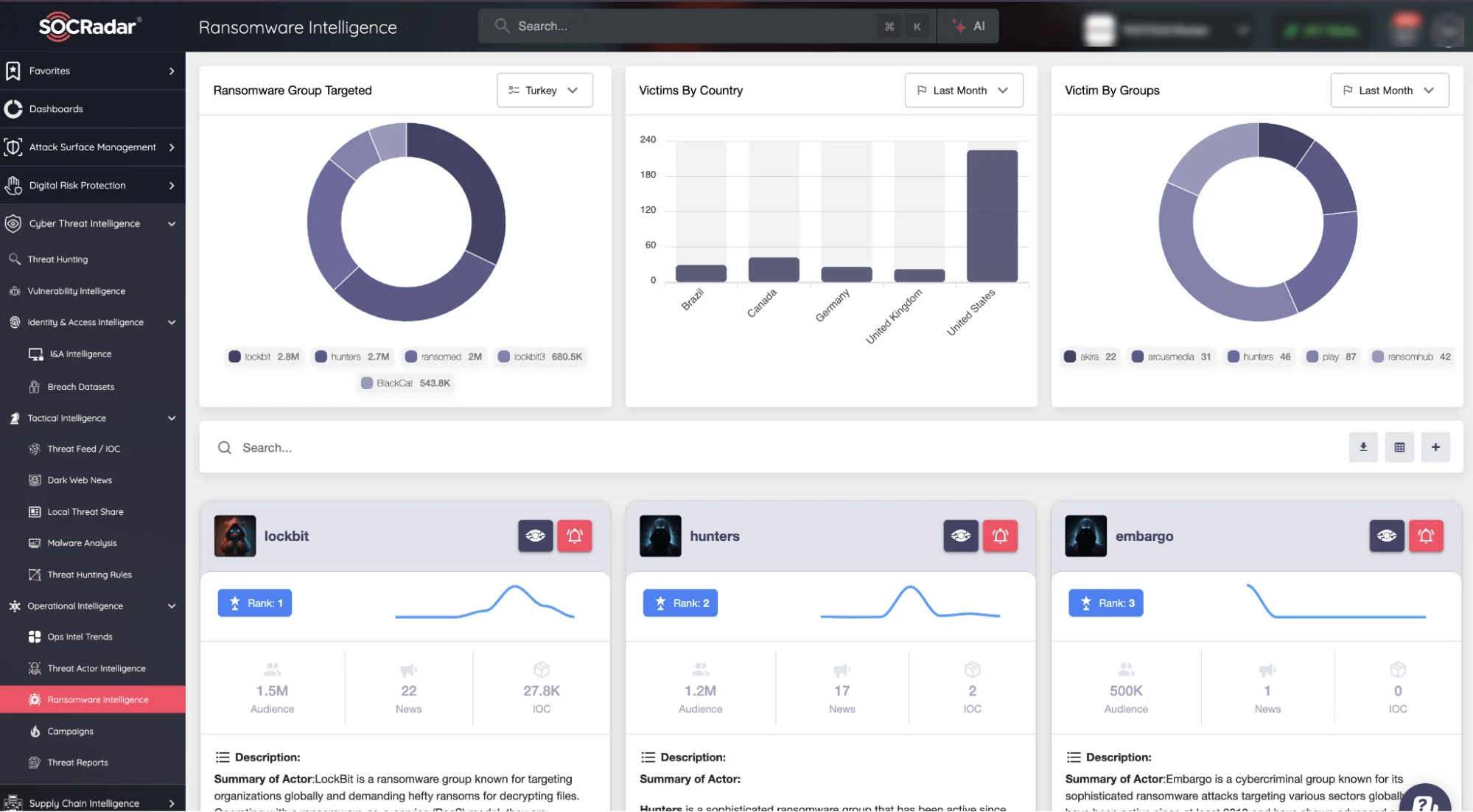

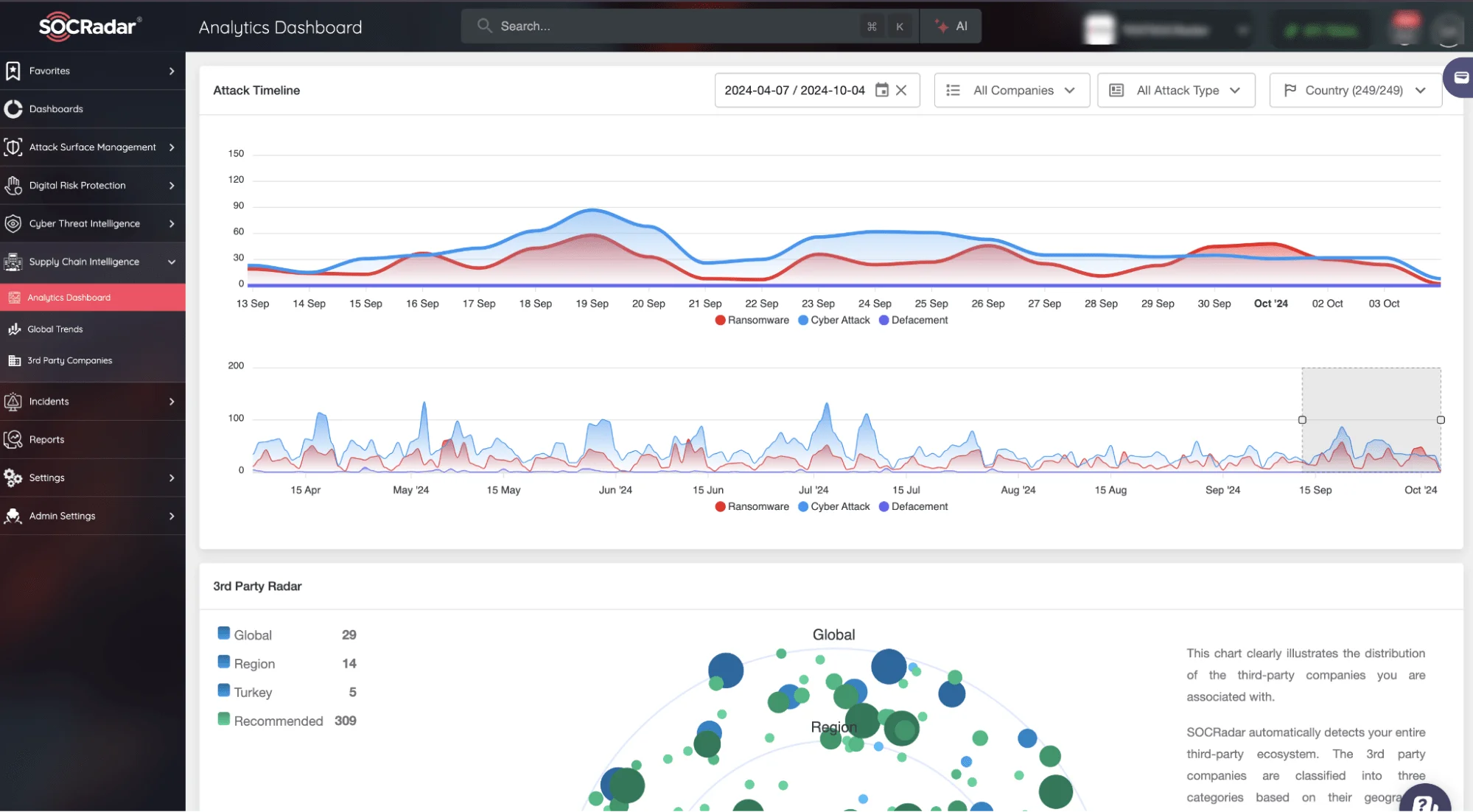

2024年、製造業はサイバー犯罪者にとってますます魅力的なターゲットとなり、さまざまな脅威アクターが同業界の脆弱性を積極的に悪用しています。最近のデータによると、製造業を狙う最も著名な脅威アクターには、親ロシア派のハクティビストの脅威グループであるPeople's CyberArmyと、BreachForumsの管理者であるIntelBrokerが含まれており、最も活発な脅威アクターとして目立っています。

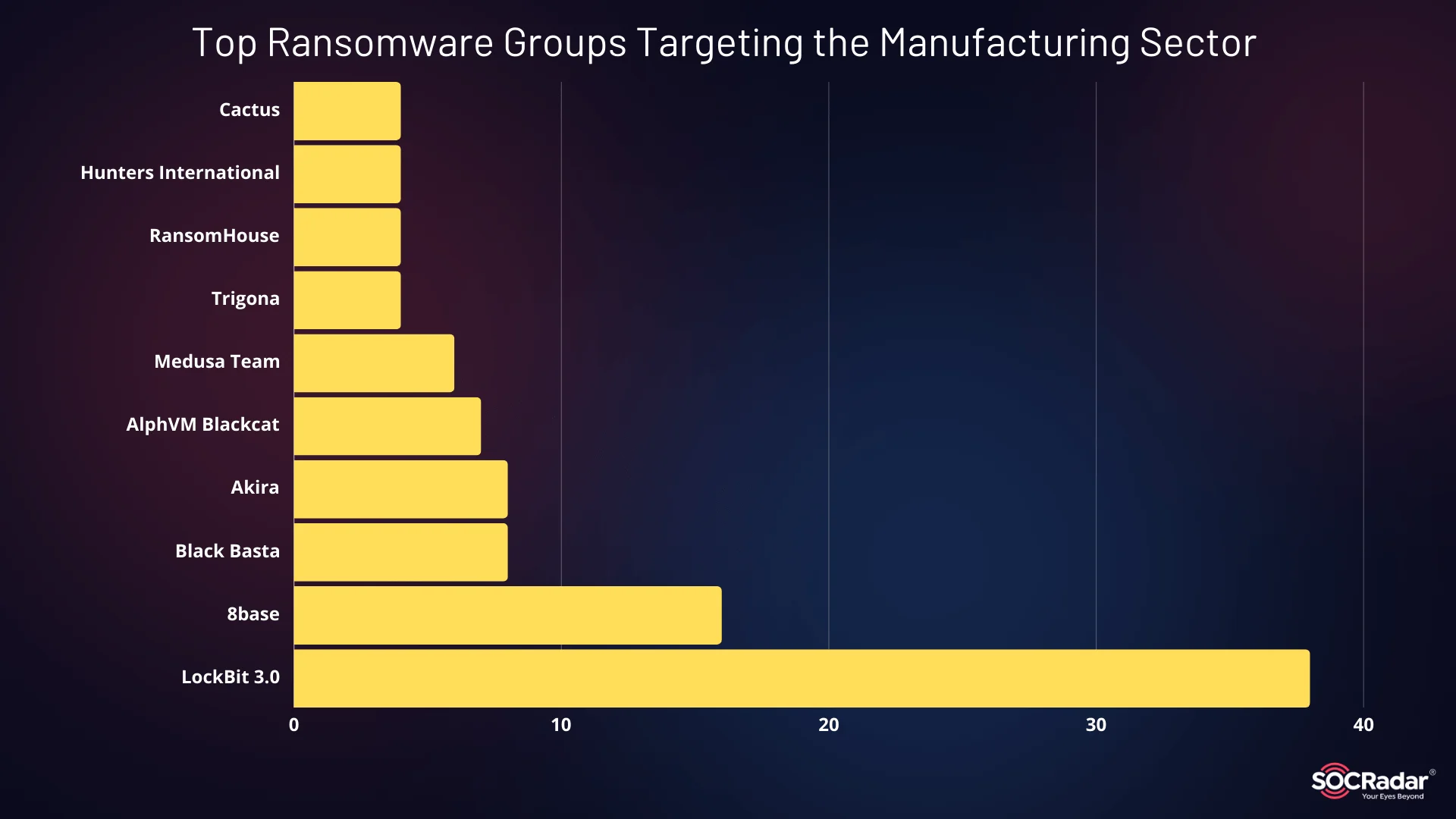

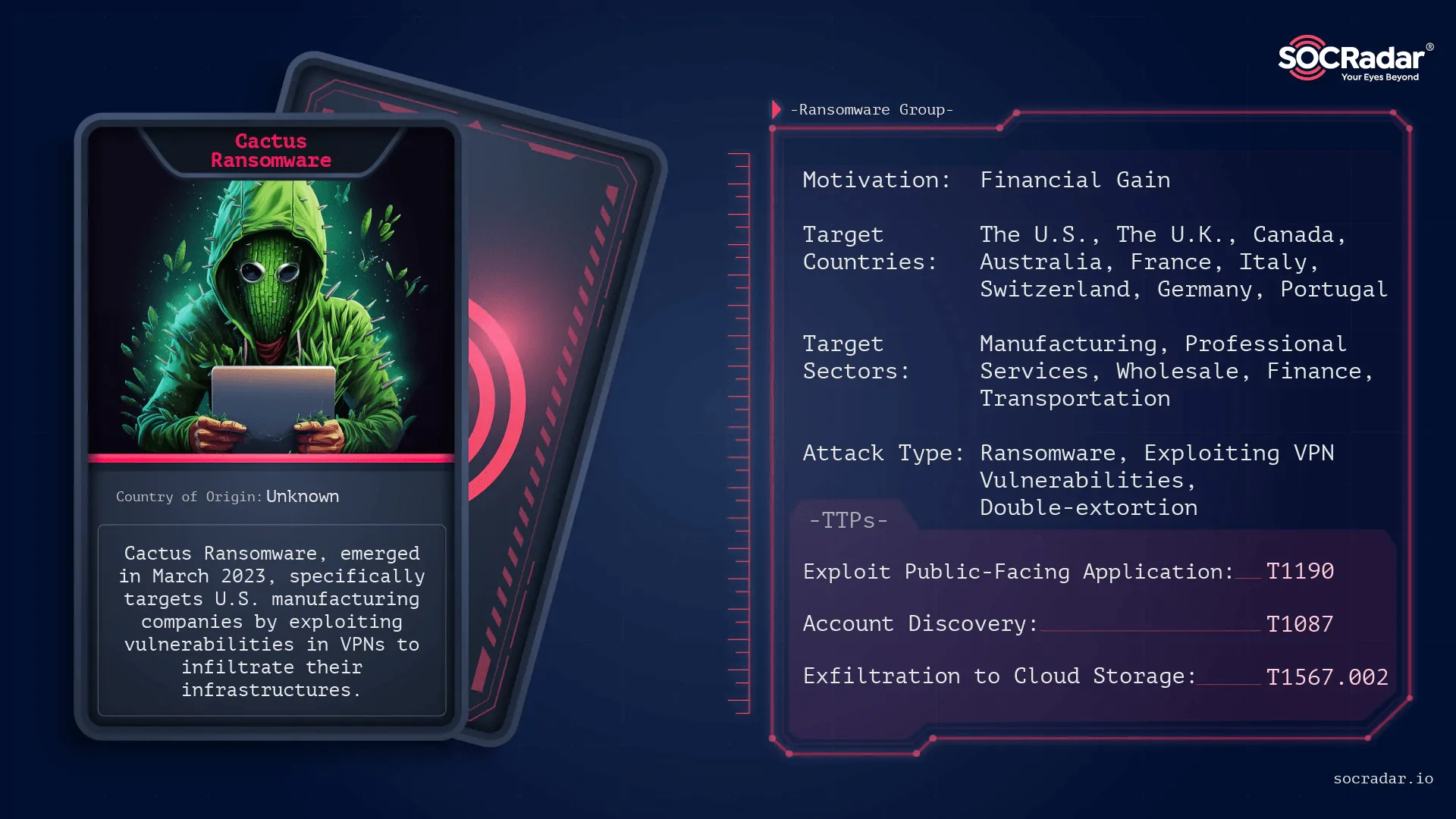

ランサムウェア グループに関しては、LockBit 3.0 が先頭を走っており、製造業界全体にわたって多数の攻撃を行っています。その他の注目すべきランサムウェア アクターには、Akira、Black Basta、ALPHV (別名 BlackCat) があり、いずれも大規模な混乱を引き起こしています。これらのグループは重要なシステムを標的とし、多くの場合、運用停止や経済的損失を引き起こします。

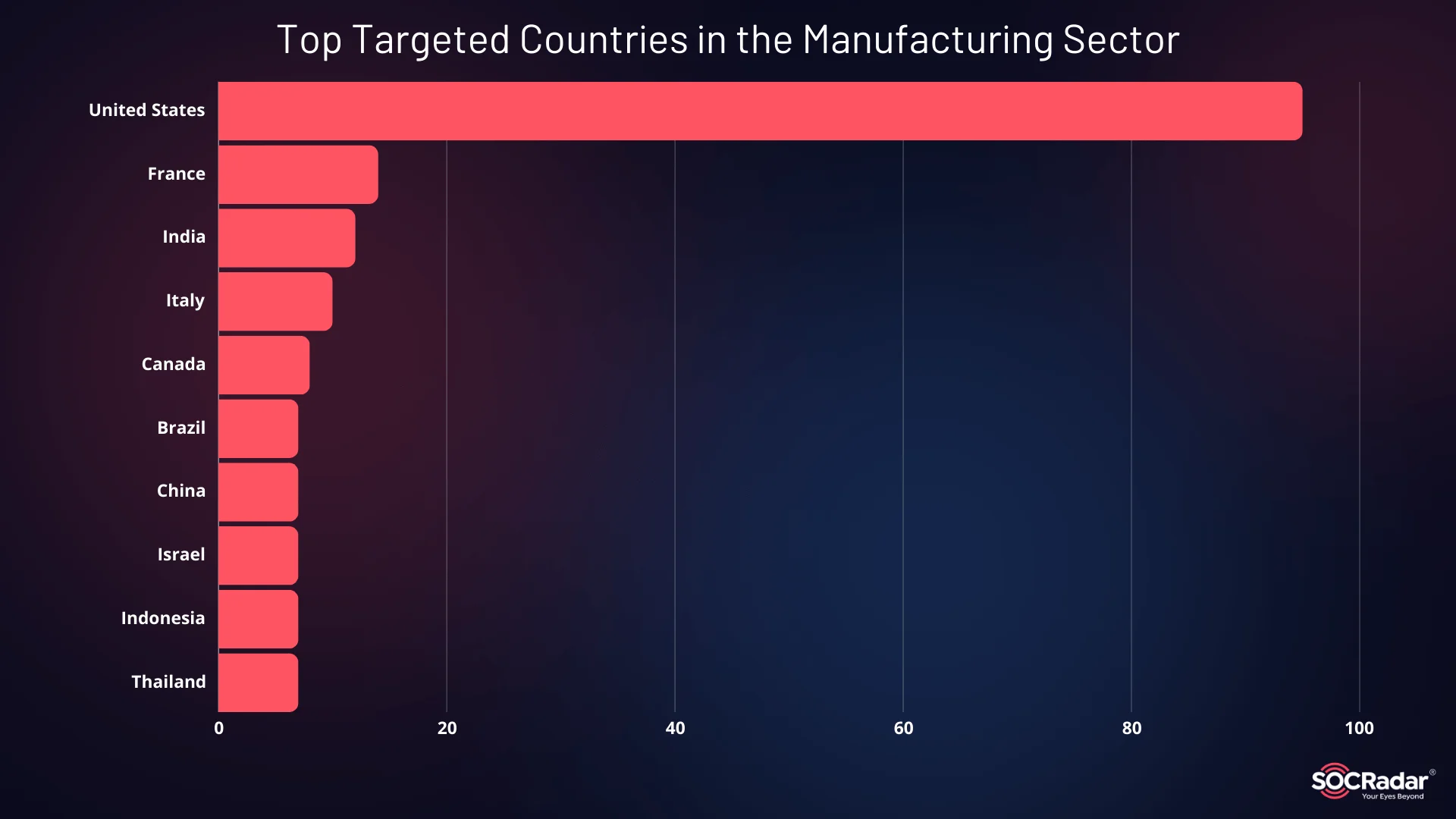

世界的な影響を調査すると、米国が圧倒的に最も標的となっている国であり、フランス、インド、イタリアがそれに続きます。米国を拠点とする製造業者は特に大きな打撃を受けており、その多くがランサムウェア攻撃、データ侵害、サービス中断に直面しています。この傾向は、米国企業が高価値の資産を保有し、グローバルサプライチェーンで重要な役割を果たしていることを主な理由として、サイバー犯罪者が米国企業に継続的に注目していることを浮き彫りにしています。

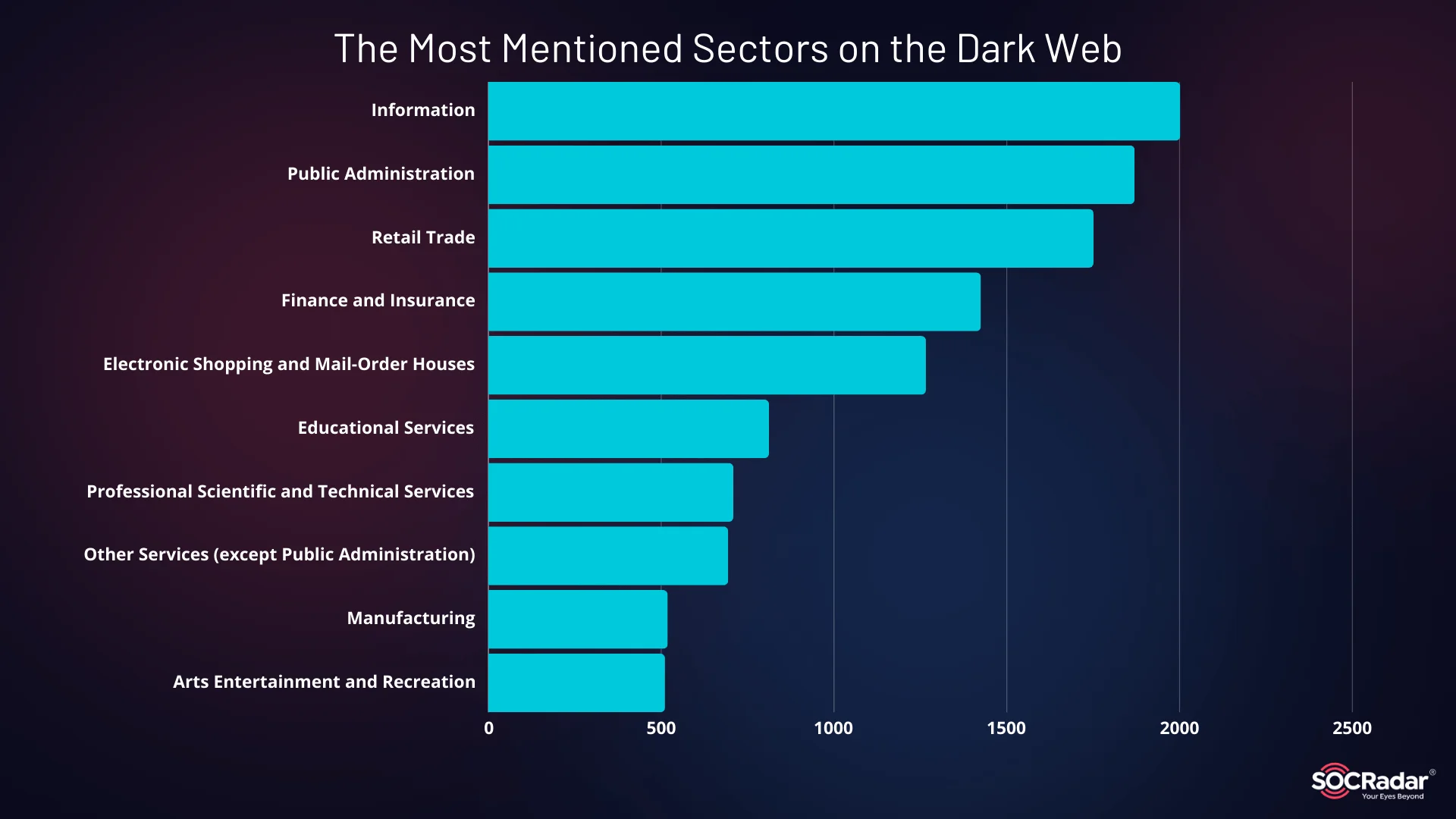

こうした脅威の増大にもかかわらず、ダーク ウェブで最も言及されているセクターは製造業ではありません。情報、行政、小売業が上位にランクされていますが、製造業は脅威アクターから着実に注目を集めています。

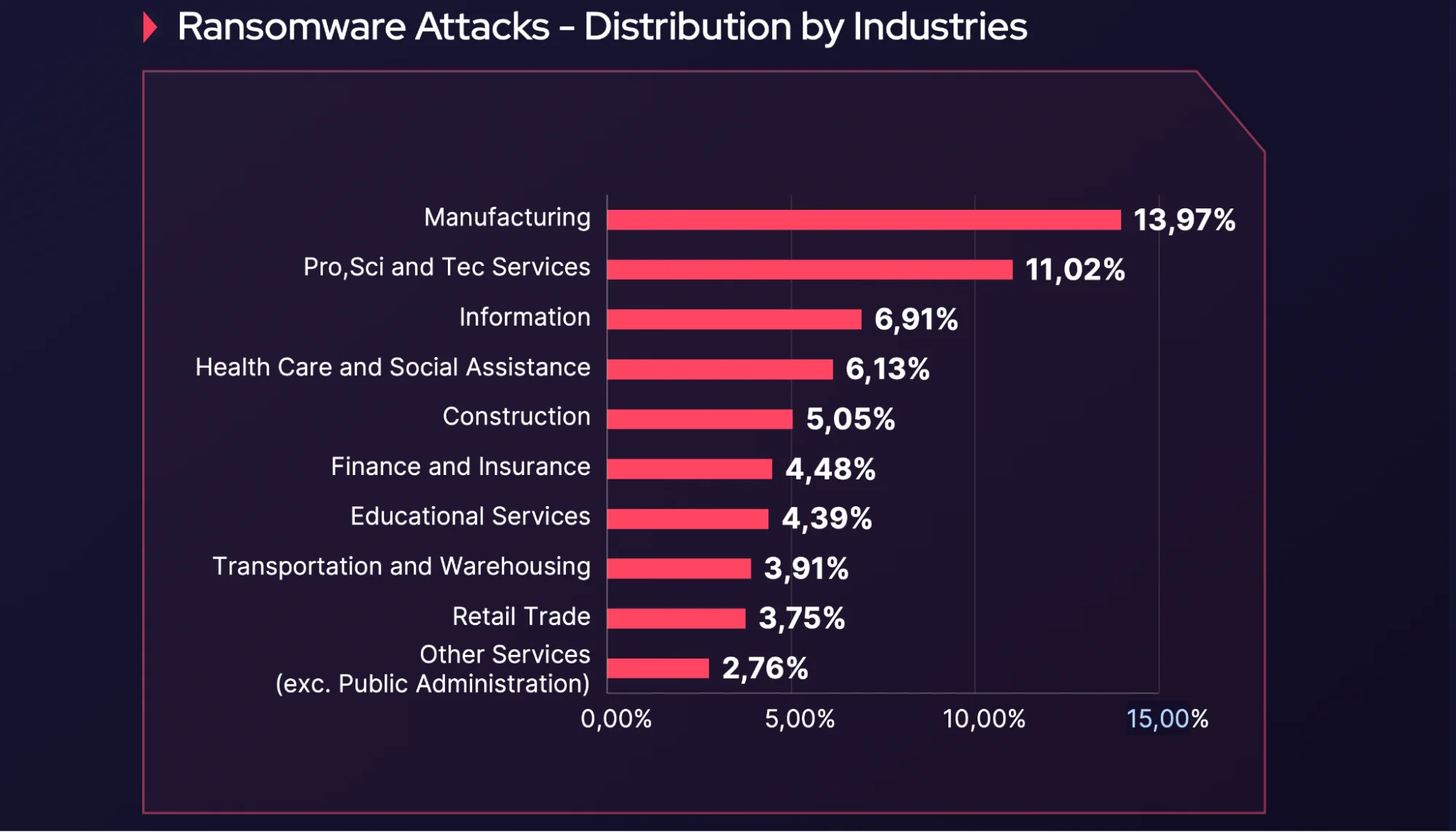

しかし、製造業は全体的に最も頻繁に言及されるセクターではありませんが、ランサムウェア グループの場合は状況が異なります。SOCRadar の昨年の脅威動向レポートによると、製造業はランサムウェア グループに最も狙われているセクターです。

これらの傾向は、特にデータの販売に特化したブローカー、ハクティビストの脅威グループ、ランサムウェアグループが使用する高度な戦術を考慮すると、製造業者がサイバーセキュリティ対策を強化する必要性が高まっていることを示唆しています。

2024 年の製造業サイバーインシデントから学ぶ重要な教訓

ランサムウェアによる攻撃の増加: 製造業はランサムウェア攻撃の主な標的となっています。サイバー犯罪者は、ダウンタイムによって数百万ドルの損害が発生する可能性があることを承知した上で、製造業務の重要性を悪用し、企業に迅速に身代金を支払うよう迫っています。

SOCRadar は、いくつかの主要な機能を通じてランサムウェアの検出と防止に役立ちます。認証情報とデータ漏洩検出機能は、盗まれた認証情報や漏洩がないかディープ ウェブ、ダーク ウェブ、サーフェス ウェブを監視し、リアルタイムのアラートを提供します。資産検出機能は、インターネットに接続された資産の脆弱性と開いているポートを特定し、タイムリーな修復を可能にします。さらに、ランサムウェア インテリジェンス スイートは、セキュリティ ツールと統合してランサムウェア関連のトラフィックをブロックするカスタム IoC コレクションとフィードを提供します。これらの機能により、組織はランサムウェアの脅威に先手を打つことができます。

サプライ チェーンの脅威: 製造業者はサプライ チェーンに大きく依存しており、サプライヤーやベンダーに対するサイバー攻撃は連鎖的な影響を及ぼす可能性があります。データ侵害やマルウェアの拡散のリスクを軽減するには、サプライ チェーン全体のセキュリティ保護が不可欠です。

SOCRadar のサプライ チェーン インテリジェンスは、5,000 万社を超える企業を可視化し、サイバー リスクやサードパーティの脆弱性を監視するのに役立ちます。動的なスコアリングとカスタマイズ可能なアラートにより、リスクの高いサプライヤーを優先して保護し、より回復力のあるサプライ チェーンを確保できます。

サイバーセキュリティ意識の欠如: この分野の多くの組織は、サイバーセキュリティの成熟度において遅れをとっています。従業員がフィッシングやソーシャル エンジニアリングなどの一般的な脅威を理解できるようにするには、定期的なトレーニングと意識向上プログラムが不可欠です。

IoT とスマート製造のリスク: 製造業者が IoT デバイスやスマート テクノロジーを導入するにつれて、攻撃対象領域も拡大しています。これらのデバイスには、適切に保護されていない場合に悪用される可能性のあるセキュリティ上の脆弱性がしばしば存在します。

インシデント対応計画の必要性: 製造業は極めて重要な産業であるため、堅牢なインシデント対応計画が不可欠です。サイバー インシデントに迅速かつ効果的に対応することで、被害を最小限に抑え、業務をより迅速に復旧することができます。

規制コンプライアンス: 製造業者は、罰金を回避し、セキュリティ体制を改善するために、NIST サイバーセキュリティ フレームワークなどの進化するサイバーセキュリティ規制と標準に準拠する必要があります。

2024 年の製造業における主なサイバー攻撃

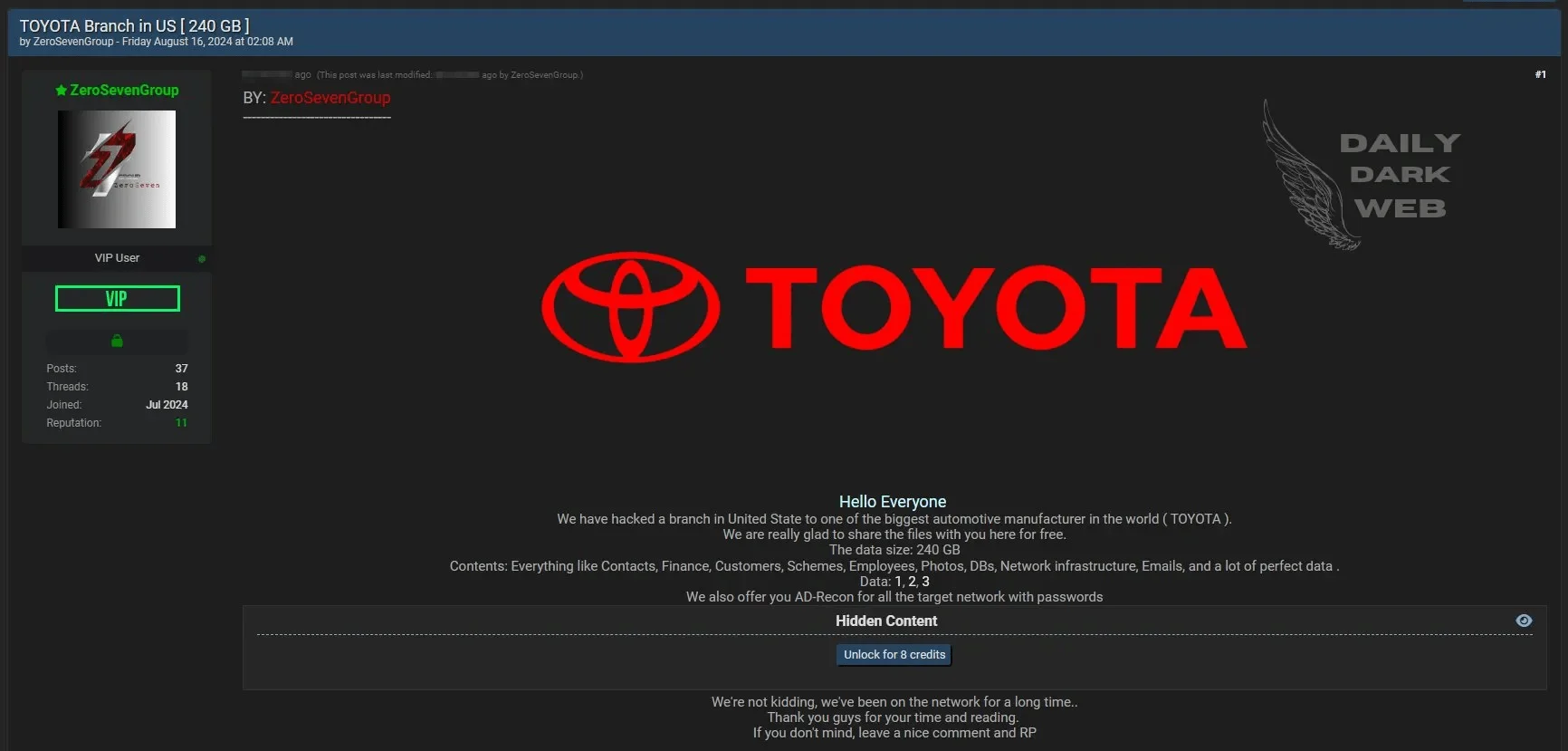

1. トヨタ自動車北米、サードパーティベンダーによるデータ侵害疑惑に対応

トヨタ自動車ノース アメリカは2024年8月、240GBの情報が盗まれたデータ侵害の報告に対応しました。同社は自社のシステムが侵害されたのではなく、自動車メーカーと関係のあるサードパーティベンダーを通じて侵害が発生したと明らかにしました。

同社は、この事件の影響範囲は少なく、システム全体に脅威を与えるものではないと強調しています。また、社内システムは影響を受けていないと確認し、ネットワークへの直接攻撃の噂を払拭しました。

侵害の背後にいる脅威アクターである ZeroSevenGroup は、トヨタの従業員、顧客、契約、財務記録に関する機密情報を入手したと主張しています。また、ADRecon ツールを使用してネットワーク インフラストラクチャの詳細にアクセスしたと主張しており、侵害の影響が拡大する可能性があります。

2. 日産北米のデータ漏洩により53,000人以上の従業員の情報が漏洩

昨年、日産北米は、脅威アクターが同社の外部VPNを標的にし、ランサムウェア攻撃によってシステムを強制的にシャットダウンさせたことで、重大なデータ侵害に見舞われました。2023年11月初旬に発覚したこの侵害により、現在および過去の従業員53,000人以上の個人データが流出しました。

日産は、被害を受けた人々への通知の中で、サイバー攻撃は2023年11月7日に検知され、直ちに法執行機関に報告されたと説明しました。同社は、脅威を排除するために、外部のサイバーセキュリティ専門家と協力して、調査と封じ込め対策を迅速に対応しました。

調査の結果、攻撃者はローカルおよびネットワーク共有に保存されたビジネス関連情報を含むファイルにアクセスしていたことが判明。しかし、日産が社会保障番号を含む個人データの漏洩を特定したのは2024年2月28日になってからでした。同社は、財務情報は漏洩していないと保証しています。

漏洩したデータが悪用されたという証拠はないが、日産は潜在的なリスクを最小限に抑えるために、影響を受けた個人にエクスペリアンを通じて24か月間の無料の信用監視と個人情報盗難保護を提供している。

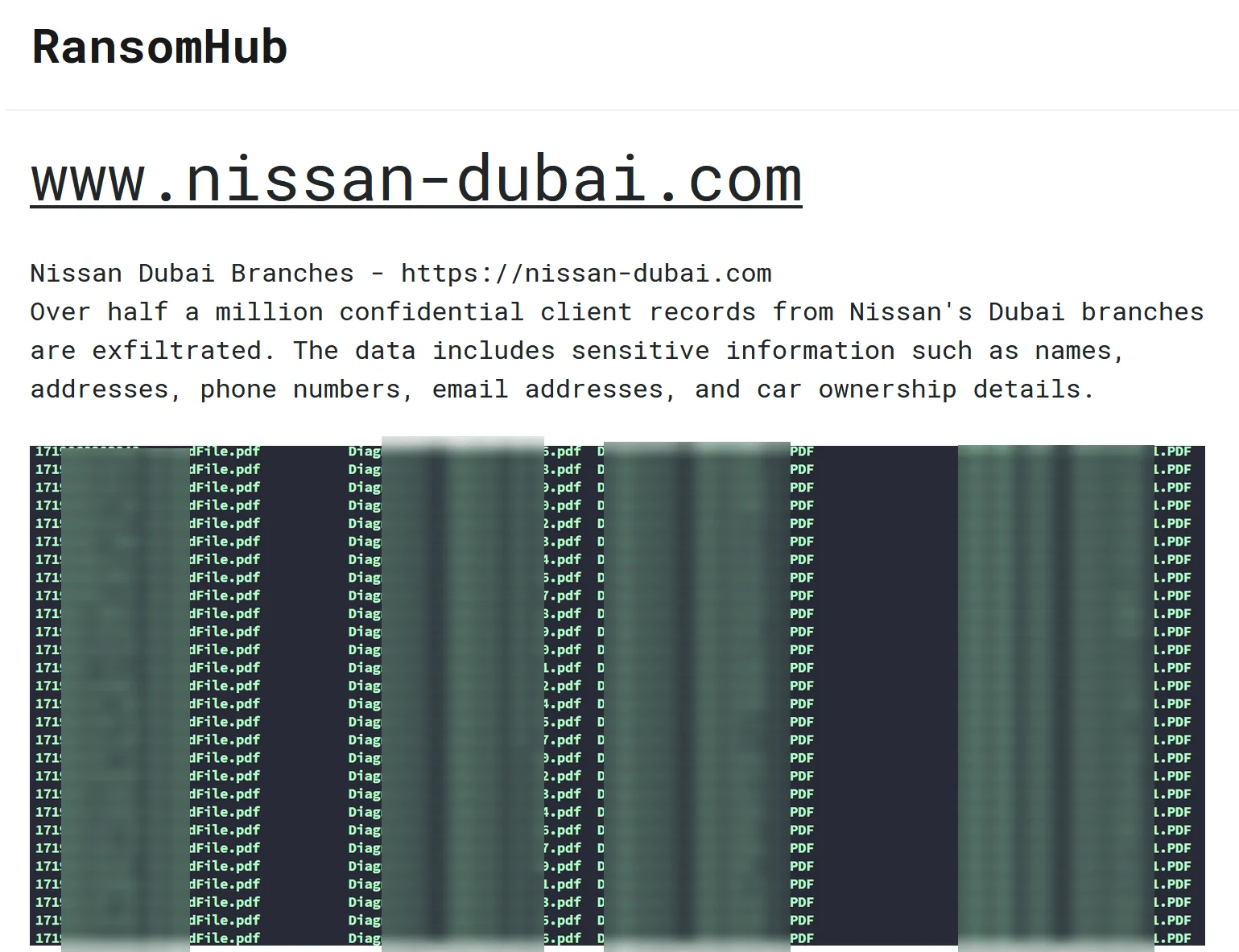

3. RansomHub、日産ドバイ支店へのランサムウェア攻撃で50万件以上の顧客記録を盗み出したと主張

SOCRadar Dark Web Teamは、2024年8月31日に日産のドバイ支店に対してランサムウェア攻撃があったというRansomHubグループの主張を検出しました。

脅威アクターの主張によれば、彼らは nissan-dubai.com から、名前、住所、電話番号、電子メール アドレス、自動車の所有権の詳細などの機密情報を含む 50 万件以上の機密顧客記録を盗み出したとのことです。

2024年8月31日に発生したとされるこの侵害は、日産の顧客に重大なリスクをもたらし、個人情報が漏洩し、さらなるセキュリティ上の懸念につながる可能性があります。

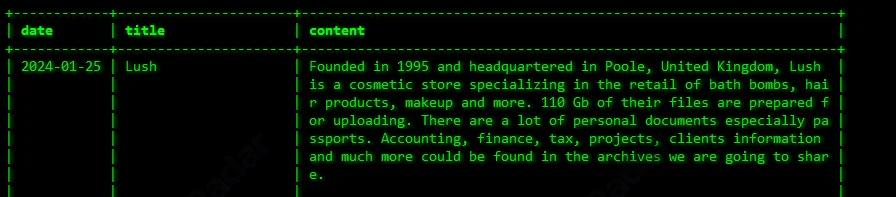

4. AKIRA、英国の化粧品大手Lushから盗まれた110GBのデータを漏らすと脅迫

2024年1月、SOCRadar Dark Web Teamは、英国を拠点とする化粧品会社Lushから110GBのデータが盗まれたとするAkiraランサムウェアグループによる申し立てを検出しました。Akiraの声明によると、盗まれたデータには会計記録、財務文書、顧客の詳細が含まれています。

盗まれたデータの大部分には、ラッシュの採用プロセス中に本人確認のために収集されたパスポートのスキャンデータが含まれているとされている。これは、攻撃者が従業員の機密情報にアクセスした可能性があることを示唆しています。

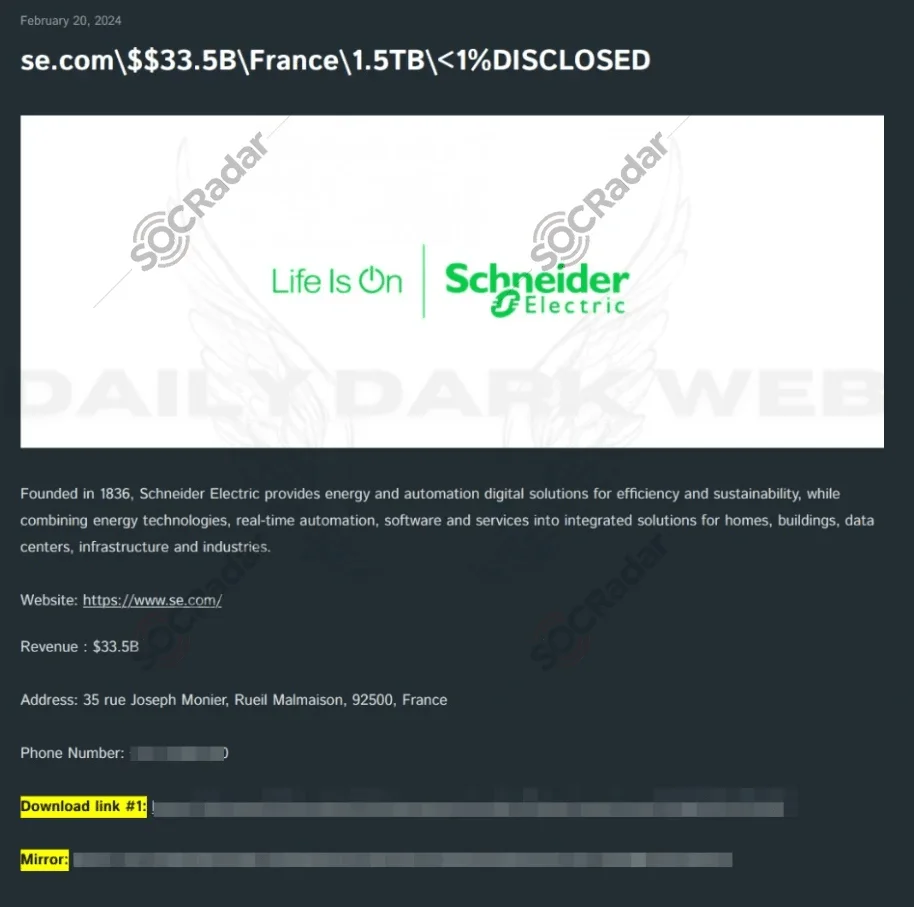

5. Schneider Electric、カクタスランサムウェアグループによる1.5TBのデータ侵害の標的に

2024 年 1 月、Cactus ランサムウェア グループは、エネルギーとオートメーションの世界的リーダーである Schneider Electric に侵入し、約 1.5 TB のデータを盗んだと主張しました。この侵入は主に Schneider Electric のサステナビリティ ビジネス部門に影響を及ぼし、Resource Advisor クラウド プラットフォームの混乱を引き起こしました。

Schneider Electric は情報漏洩を認めました。カクタスグループは、パスポート画像や会社の文書など、盗まれたとされる25MBのデータをTorリークサイトで公開し、主張を裏付けています。

6. Cencoraデータ侵害により大手製薬会社の患者の機密データが流出

2024 年 2 月、Cencora (旧称 AmerisourceBergen) は、複数の大手製薬会社のデータを侵害する重大なデータ侵害を経験しました。SEC への提出書類で報告されたこの侵害により、Cencora のシステムから個人情報への不正アクセスが可能になりました。

当初、侵害の詳細と顧客への影響は完全には明らかにされておらず、この事件に関係するランサムウェアグループは存在しませんでした。

2024年5月下旬までに、カリフォルニア州司法長官事務所はノバルティス、バイエル、アッヴィ、グラクソ・スミスクラインなどの製薬会社からの通知を公表し、侵害の全容を明らかにした。漏洩したデータには、氏名、住所、診断、投薬、処方箋などの個人情報が含まれています。

結論

2024 年、製造業はサイバー攻撃、特にランサムウェア インシデントの急増に直面し、深刻な業務中断や経済的損失につながっています。長年にわたり、サイバー犯罪者は、レガシーなシステム、産業用制御ネットワーク、サプライ チェーンの脆弱性をますます悪用してきました。

ダークウェブやハッカーフォーラムで活動する脅威アクターは、戦術を常に変化させています。そのため、メーカーは効果的なサイバーセキュリティ戦略を実装することが重要になります。SOCRadar はリアルタイムの脅威検出と防止を提供し、企業が機密データを保護し、運用の回復力を維持できるよう支援します。

2024 年の終わりが近づくにつれ、メーカーは絶えず進化する脅威の状況に先手を打つために、警戒を怠らず、防御を継続的に改善する必要があります。