Verizon DBIR 2024 レポートの重要なポイント 10

Verizon の 2024 年第 17 回年次データ侵害調査報告書 (DBIR) では、データ侵害とサイバー セキュリティ インシデントの最新傾向について詳しく説明しています。 Verizon DBIR 2024 は、2022 年 11 月から 2023 年 10 月までの間に30,458 件を超えるインシデント と 10,626 件を超える確認された侵害のデータを分析し 、進化する脅威の状況に関する重要な洞察を提供します。

2024 年の Verizon DBIR から得られる詳細なポイントトップ 10 は次のとおりです。

1. ソーシャルエンジニアリング技術の洗練

ソーシャル エンジニアリングは 依然として主要な攻撃ベクトルであり、 電子メールを介したフィッシング と プレテキストは 、すべての侵害の約73% でソーシャル エンジニアリング攻撃に寄与しています 。

今年はソーシャル エンジニアリング攻撃の巧妙化が顕著で、AI が生成した音声やディープフェイク動画を使用したフィッシングの試みが増加しました。このような欺瞞的な戦術が進化するにつれて、そのような脅威を促進する上で GenAI テクノロジーの役割がより重要になります。

マルウェア、フィッシング、脆弱性の特定における GenAI のアプリケーションを拡張し、成功した攻撃に対するその影響は、サイバーセキュリティに関する議論のトップの 1 つです。報告書は、これまでのソーシャル エンジニアリング パターンでは、攻撃を成功させるにはそのような戦術 (または高度な技術) は必要ない可能性があることを示唆していたにもかかわらず、 ディープフェイクの作成における GenAI の役割は 、被害者を騙すリスクの増大についての懸念を引き起こしていることを強調しています。

SOCRadar のデジタル リスク保護モジュールは、 VIP プロテクション および ブランド保護 サービスを提供して、この課題に対処します。

VIP 保護機能は、なりすましや潜在的なセキュリティ侵害につながる可能性のある、重要な個人の公開された個人データと認証情報を継続的に監視します。さらに、 ブランド保護 サービスを使用すると、ブランドの複製されたサイト、アプリケーション、アカウントを追跡できます。

SOCRadarのブランド保護モジュール

また、SOCRadarのリクエストベースの テイクダウン(閉鎖) サービスは、経験豊富なアナリストが高リスクの状況に対処し、ブランドの評判と健全性を確実に保護します。

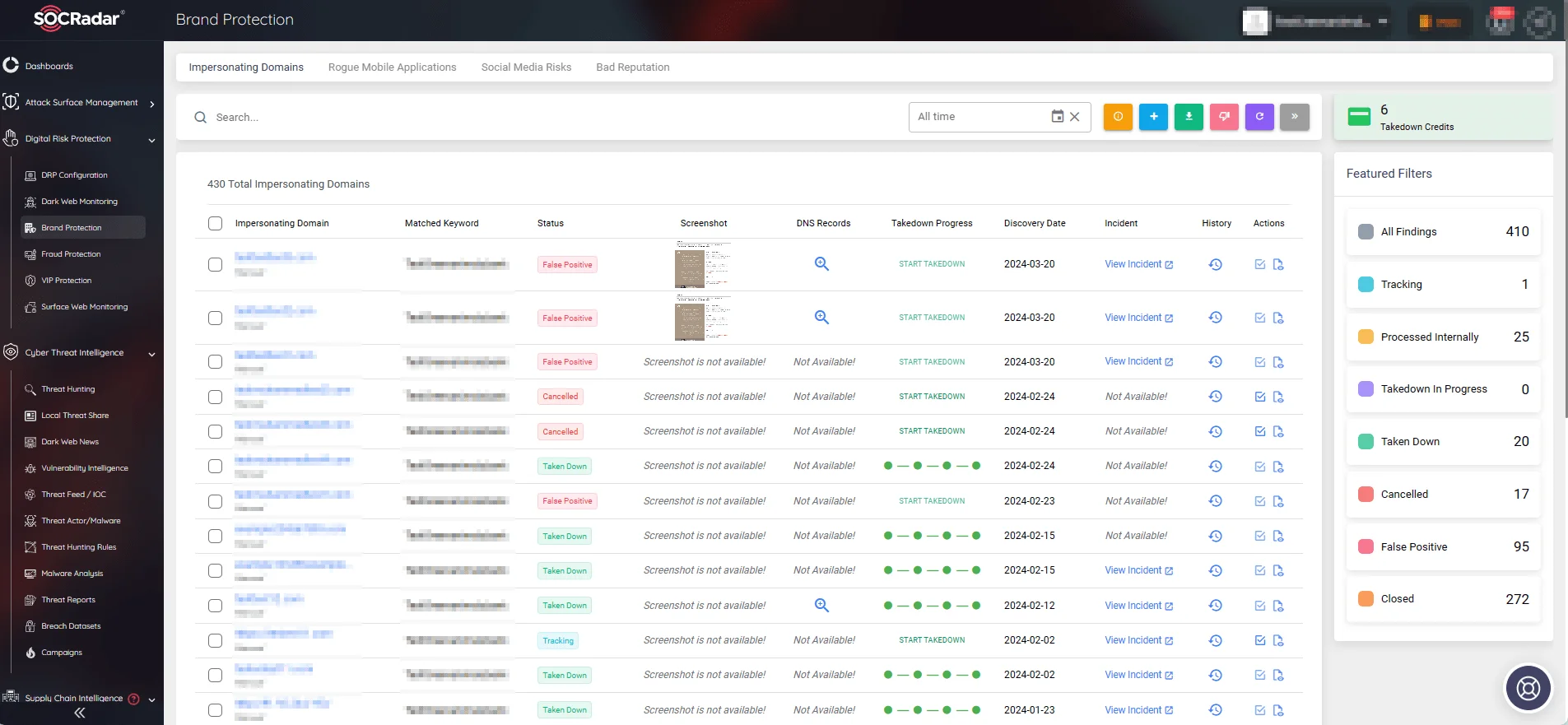

2. サイバー脅威を支配するランサムウェア

ランサムウェア攻撃は システム侵入侵害の大部分を占めており、 その70%を占めています が、システム侵入自体は 36%で全侵害全体の中でトップとなっています。このデータは、FBI のインターネット犯罪苦情センター (IC3) のランサムウェア苦情データによると、ランサムウェア攻撃による損失の中央値は 46,000 ドルであることを示しています。

システム侵入侵害の割合

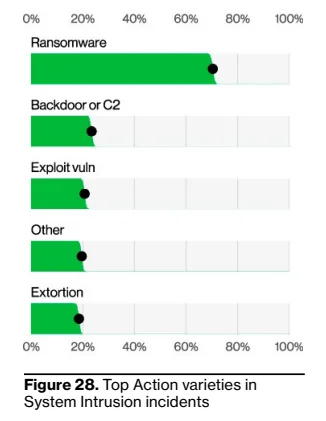

過去 1 年間で間違いなく支配的であったランサムウェア グループには、 LockBit、 Cl0p、および BlackCat (ALPHV) グループがあります。

LockBit ランサムウェアの SOCRadar 脅威アクター カード

3. 盗まれた資格情報の蔓延

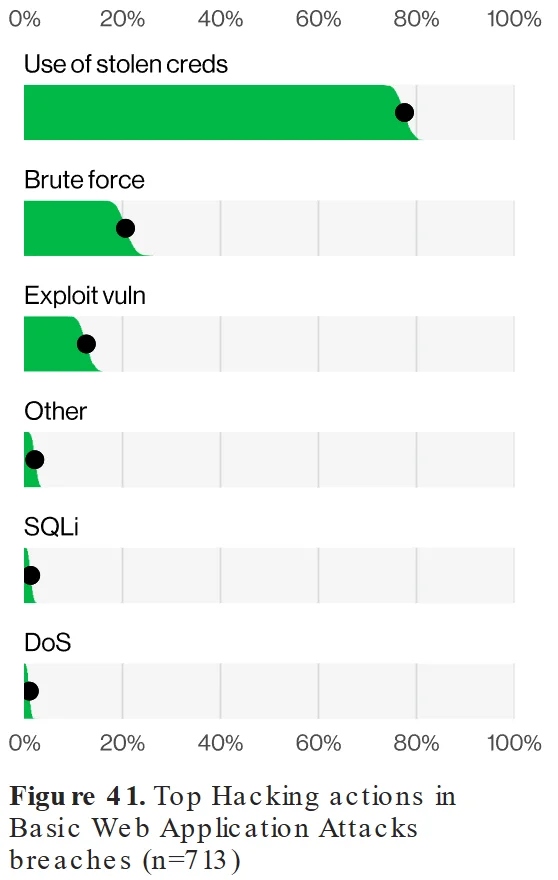

Web アプリケーション侵害の約 77% には認証情報の盗難が関係しており、サイバー犯罪者にとって好まれる手段としての地位が強化されています。この統計は、クレデンシャル スタッフィングやブルート フォース攻撃に対する組織の脆弱性が継続的に存在することを強調しています。

上位のハッキング手法 (Verizon DBIR 2024)

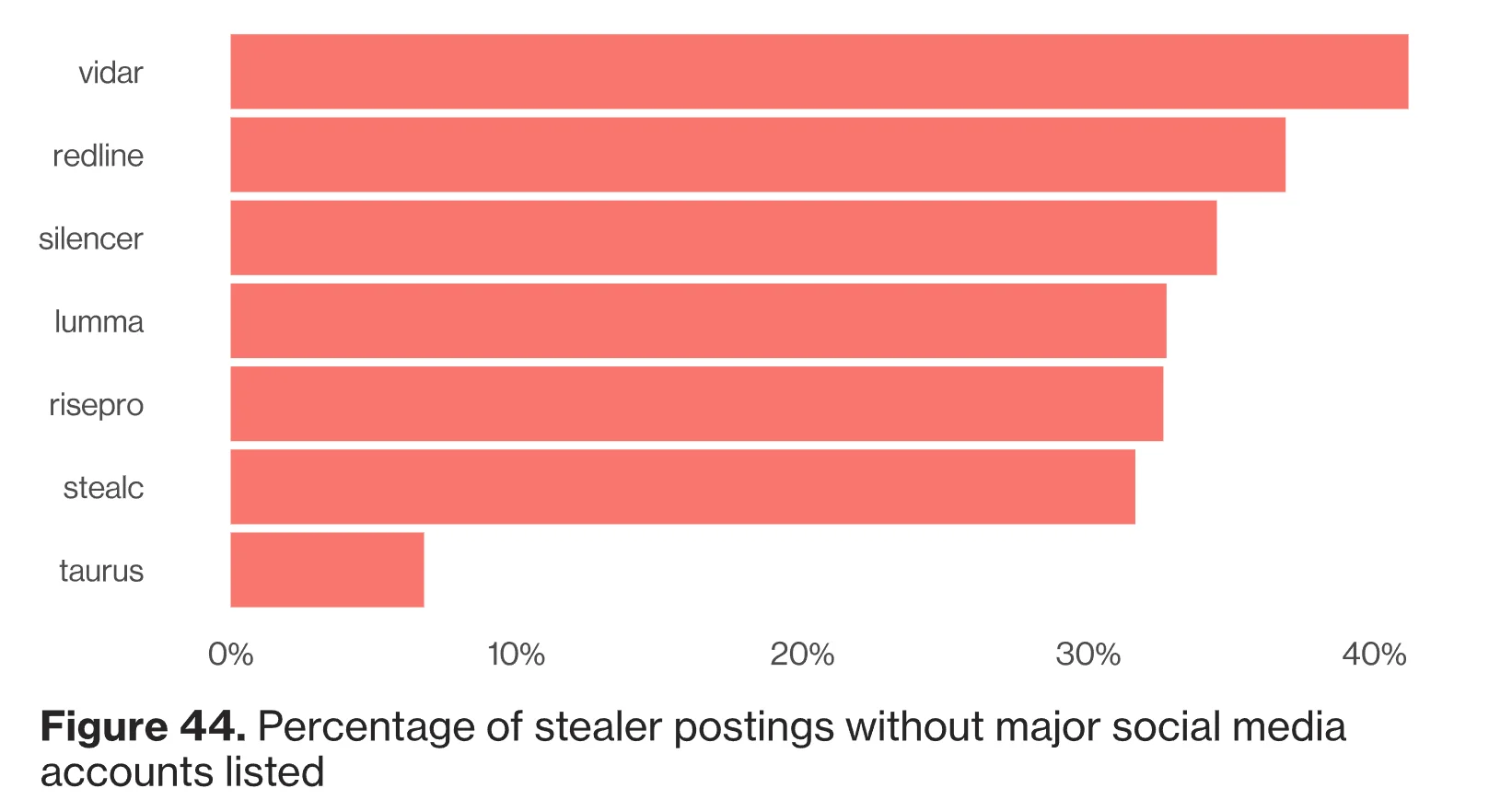

このレポートには、以下のグラフに示すように、投稿によって示される上位の窃盗マルウェアもリストされています。

投稿から盗むマルウェアのトップ (Verizon DBIR 2024)

脅威アクターは、 サイバー犯罪フォーラムで取引されるスティーラー ログからユーザーの認証情報を頻繁に取得します。これらのログには、さまざまなドメインから窃盗マルウェアによって盗まれた膨大な量の機密データが含まれており 、これには財務情報、資格情報、個人情報が含まれます。

私たちは、以前のブログ投稿のスティーラー ログを調査して、特にChatGPT や トップ電子メール プロバイダーのユーザーに影響を与えた傾向を特定しました 。

4. 恐喝と搾取

パッチ適用と進化するサイバー脅威における永続的なギャップが、サイバーセキュリティの状況を再構築しています。

ランサムウェア攻撃における恐喝戦術には脆弱性の悪用が伴うことが多く、 侵害の10%を占めています。この連携は、 MOVEit や同様の脆弱性のようなシステムに重大な影響を与えることを強調しています。

特にクラウド環境では脆弱性が解決されずに残るため 、悪用のリスクが高まります。この力関係は、これらの脆弱性を利用したランサムウェアや恐喝戦術の急増によってさらに複雑化しています。

予防的なセキュリティ対策の必要性が強調され、進化するリスクを軽減するためのタイムリーなパッチ適用と包括的な防御戦略の重要性が強調されています。

5. 内部関係者の脅威による侵害

個人的な利益を目的としたデータ盗難や外部関係者との協力を伴うインサイダー関連の侵害は、依然として重大な懸念となっていますが、不正取引は昨年より減少しています。

かつては 7% あった共謀は1% 未満に減少し 、正常な状態に戻りつつあります。従業員と部外者との共謀はデータ侵害のリスクを悪化させるため、この減少は非常に重要です。

ゼロトラストアプローチを実装すると、 ユーザーがネットワーク境界の内側にいるか外側にいるかに関係なく、ユーザー ID を継続的に検証し、厳格なアクセス制御を適用することで、内部関係者の脅威 に対する セキュリティを強化できます。

6. サプライチェーンの侵害が激化:

サプライ チェーンの脆弱性を悪用した攻撃は 15% であり、セキュリティ リスクの相互関連性を示しています。攻撃者は多くの場合、大企業への入り口として安全性の低い小規模企業をターゲットにします。

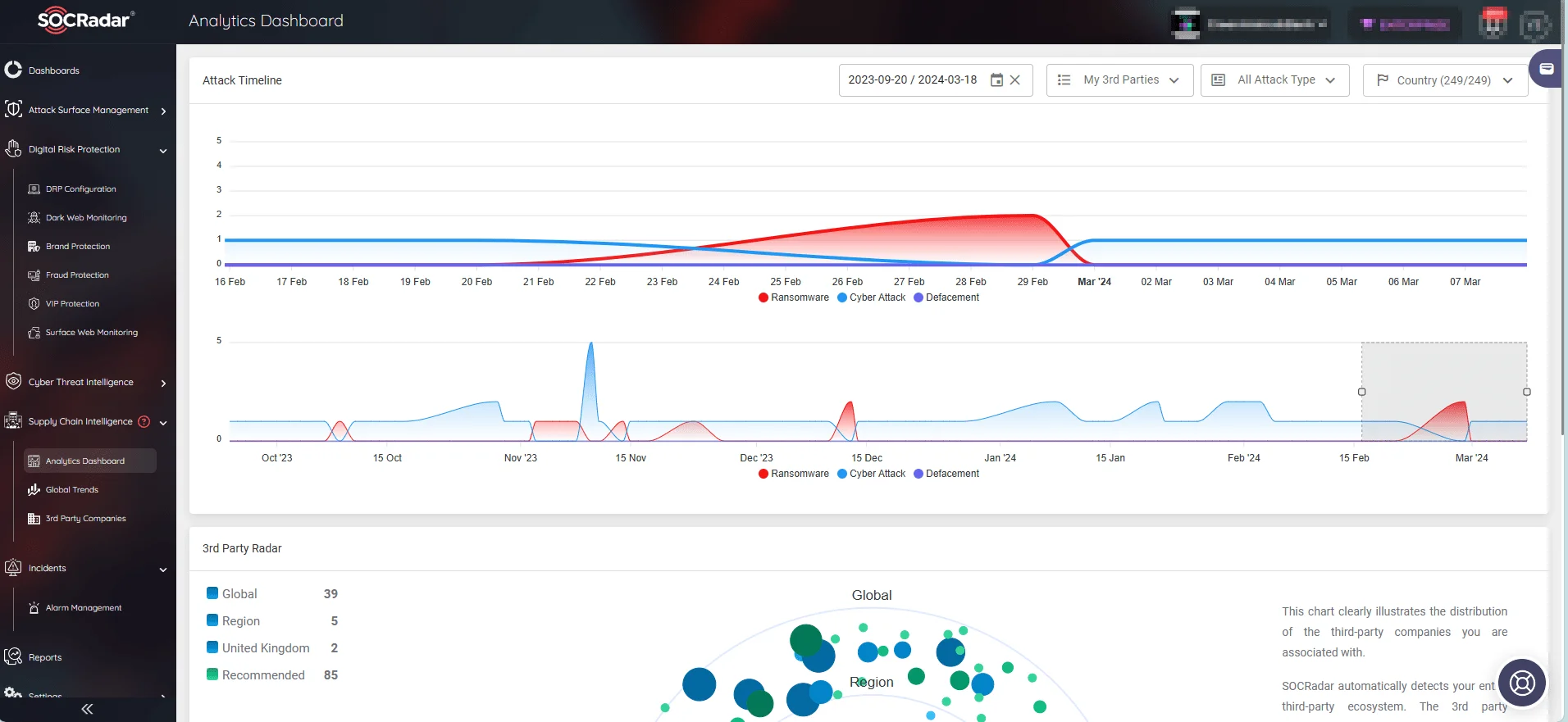

SOCRadar のサプライ チェーン インテリジェンスは、多数の業界や国にわたる 5,000 万以上の企業に関する洞察を備えた 高度なソリューションを提供し、サプライ チェーン全体を明確に可視化し、十分な情報に基づいた意思決定を促進します。

戦略的意思決定は、モジュールの分析ダッシュボードを介した包括的なデータによって裏付けられるため、サードパーティ企業の監視や世界的な傾向の詳細な分析が簡単になります。

SOCRadar サプライ チェーン インテリジェンス モジュール

さらに、SOCRadar プラットフォームの脆弱性インテリジェンス機能を利用することで 、サプライ チェーンを通じて発生する脆弱性など、新たに発見された脆弱性に関する包括的な情報を取得し、より適切なパッチ管理を実現できます。

7. ブリーチゲートウェイとしての IoT デバイス:

IoT デバイスに関連する侵害は大幅に増加しており、脆弱なセキュリティ プロトコルによる脆弱性に加えて、紛失や盗難が原因となることがよくあります。

このレポートでは、IoT 資産の紛失または盗難によって確認されたデータ侵害が驚くほど増加しており、 昨年 の8%から 今年は驚くべき91%に上昇していることが明らかになりました。

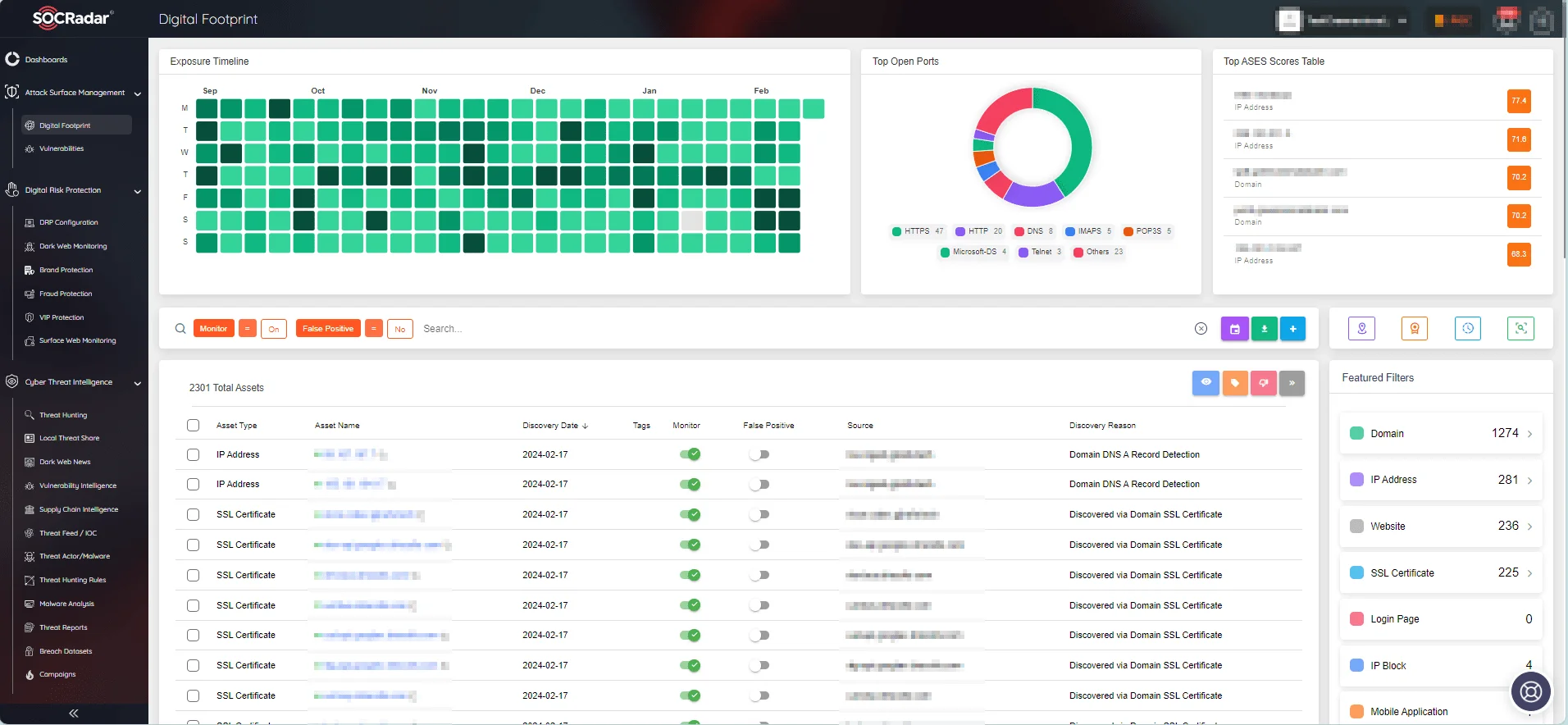

これらの資産を物理的に保護することと同様に、デジタル保護も同様に不可欠です。組織は、SOCRadar のAttack Surface Management (ASM)モジュールを使用して資産のセキュリティを強化できます 。 ASM は、デジタル資産を継続的に監視し、脆弱性やセキュリティの問題に関するアラートをタイムリーに配信することで、組織が IoT デバイスとインフラストラクチャをプロアクティブに保護できるようにします。

SOCRadar 攻撃対象領域管理モジュール、デジタル フットプリント

8. 金銭的動機が攻撃を引き起こす:

金銭的な動機がサイバー攻撃を推進しており、資格情報の盗難と並んでランサムウェアや恐喝戦術が有名になっています。恐喝を伴うランサムウェアは侵害の大部分を占めており、これらの行為が収益性をもたらすことが浮き彫りになっています。

脆弱性の悪用は倍増し、侵入方法に大きな影響を与えている一方、ソーシャル エンジニアリング、特にビジネス電子メール侵害 (BEC) 攻撃では、プレテキストがフィッシングに取って代わられています。

過去 1 年間のインシデントの大部分はランサムウェア (侵入事件の 70% を占める) であり、特に MOVEit 事件のように脆弱性を標的としたものでした。

この高い割合は、サイバー犯罪活動を阻止するために財務データを保護することが引き続き重要であることを浮き彫りにしています。

9. DDoS 攻撃の重大な影響:

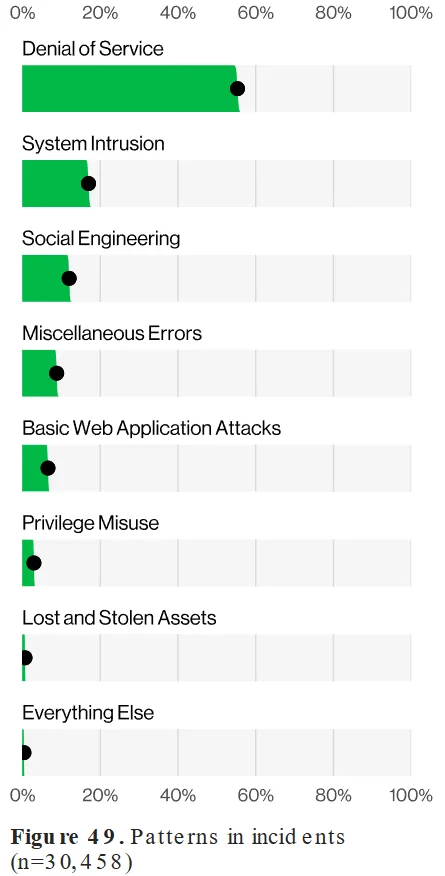

DDoS 攻撃は 最も一般的なインシデント パターンであり、 分析されたすべてのインシデントの50% 以上を占めました。この成長は、DDoS レンタル サービスの可用性の向上 と、より強力なボットネット の悪用 によるものと考えられます。

分析されたすべてのインシデントの攻撃パターン (Verizon DBIR 2024)

SOCRadar Labs のDoS Resilienceモジュールを利用して、サービス拒否 (DoS) 脅威に対する組織の耐性を強化します 。ドメインまたはサブネットが DoS 攻撃に耐えられるかどうかを評価します。

SOCRadar Labs、DoS 耐性

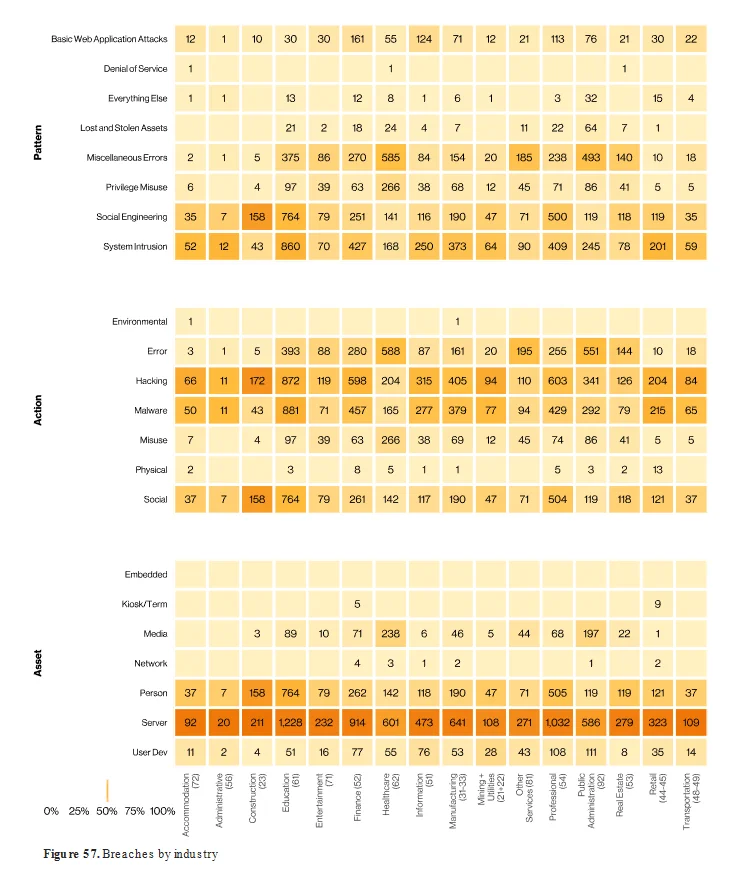

10. セクター固有のセキュリティ課題:

各セクターは独自の課題に直面しており、ヘルスケアセクターでは内部関係者による侵害が再燃しており、侵害のターゲットとして医療データよりも個人データが優先されています。内部関係者による脅威、特に特権の悪用や誤配信などのエラー パターンがこの分野の状況を支配しています。

同様に、小売業界でも、攻撃者は支払いカードのデータから認証情報に焦点を移しています。この変化は、ペイメントカード侵害が 37% から 25% に減少したことから明らかです。サービス拒否 (DoS) 攻撃は小売業の業務を妨害し続けています。特に、「Magecart」攻撃者は依然として脅威であり、電子商取引サイトに悪意のあるコードを挿入することに長けています。

次の表は、業界および攻撃の種類ごとに確認されたデータ侵害を示しており、他の分野で発生した脅威を示しています。

業界およびその他のフィルターによるすべての侵害 (Verizon DBIR 2024)

SOCRadar は、航空、エネルギー、製造、ヘルスケアなどを含むさまざまな業界に関するレポートを定期的にリリースします。これらのレポートは、当社 Web サイトの業界レポートページからアクセスできます 。

最新の傾向と主要な統計に関する業界レポートは、SOCRadar Labs の 業界脅威状況レポート ページから無料で入手できます。これらのレポートには、業界を標的とした特定のサイバー脅威の蔓延に関する情報に加え、その業界および主要な標的国を標的としたランサムウェア グループに関する情報が含まれます。

SOCRadar Labs に関する業界の脅威状況レポート

結論

Verizon DBIR 2024 は、サイバーセキュリティ専門家の注意を必要とする重要な傾向を明らかにしています。サイバー脅威が高度化および大規模化するにつれて、組織はサイバーセキュリティに対して事前に情報に基づいたアプローチを採用する必要があります。強力なセキュリティ対策の導入、継続的な監視、従業員のトレーニングは、機密情報を保護し、データ侵害を防ぐために不可欠な手順です。