MSP(マネージドサービスプロバイダー)経由のデータ侵害、あなたの会社も大丈夫?

近年、ハッカーによるサイバー攻撃がますます巧妙化し、大規模な企業を狙ったデータ侵害事件が頻発しています。特に、ランサムウェアグループによる攻撃は深刻な問題となっています。

従来の攻撃とは異なり、近年ではMSPを標的としたサイバー攻撃が増加しています。MSPは多くの顧客ネットワークにアクセス権を持つため、攻撃者がMSPに侵入すると、そのMSPがサービスを提供する多くの企業に同時に被害を与えることが可能になります。

MSPは、ユーザーデータと自社データを保護するために、適切なセキュリティ対策を講じる必要があります。ユーザーは、MSPを選ぶ前に、セキュリティ対策を評価する必要があります。また、サプライチェーン全体のセキュリティを強化することも重要です。

マネージド サービス プロバイダー (MSP) とは何か?

Gartner によると、マネージド サービス プロバイダー (MSP) は、顧客のデータセンター、MSP のデータセンター、またはサードパーティのデータセンターにおいて、ネットワーク、アプリケーション、インフラストラクチャ、セキュリティ管理など、様々なサービスを提供します。従来は、インフラストラクチャやデバイス中心のサービスでしたが、近年では継続的な管理、メンテナンス、サポートを含むサービスへと拡張されています。

MSP は、社内に IT リソースが不足している企業にとって、魅力的な選択肢となっています。MSP はオンデマンドの IT チームのように機能し、特定のニーズと予算に合わせたサードパーティの技術サポートを提供します。近年は、クラウド環境で提供される MSP サービスも増えており、利便性と柔軟性が高まっています。

MSP の利点

- 社内 IT リソースの不足を補う

- コスト削減

- 専門知識の活用

- セキュリティレベルの向上

- 24 時間 365 日のサポート

- 最新のテクノロジーへのアクセス

MSP の選び方

- ニーズを明確にする

- 複数の MSP を比較検討する

- 契約内容を慎重に確認する

- セキュリティ対策を確認する

- 顧客レビューを参考にする

MSP 業界の成長

Research and Markets の調査によると、MSP 業界は 2021 年に 1,613 億 7,000 万ドル規模となり、2027 年までに 3,113 億 1,000 万ドルに達すると予測されています。この成長は、クラウドサービスの普及、IT 複雑性の増加、コスト削減への需要の高まりなどが要因と考えられます。

マネージド サービス プロバイダー (MSP) に対する注目すべき攻撃

マネージド サービス プロバイダー (MSP) を標的としたサイバー攻撃は、近年ますます増加しています。中でも、2020年のSolarWinds Orion攻撃と2021年のKaseya攻撃は、世界中の多くの企業や政府機関に甚大な被害を与えました。

1) SolarWinds Orion攻撃 (2020年)

2020年12月、SolarWinds社のネットワーク監視プラットフォーム「Orion」にサプライチェーン攻撃が発生しました。この攻撃により、18,000以上の官民組織が影響を受けたと推定されています。

攻撃者は、SolarWinds Orionのソフトウェアアップデートに「SUNBURST」と呼ばれるバックドアを仕込み、顧客に配布しました。SUNBURSTは、ロシアの諜報機関とされる「Nobelium」や「APT29」と呼ばれる脅威アクターによって開発されたと考えられています。

この攻撃は、MSPだけでなく、IT、コンサルティング、政府、通信など様々な業界に大きな影響を与えました。被害を受けた組織は、重要なデータや情報にアクセスされ、深刻な被害を受けました。

2) Kaseya攻撃 (2021年)

2021年7月、MSP向けのソフトウェアソリューションを提供するKaseya社がランサムウェア攻撃を受けました。この攻撃は、Kaseya社のVSAソフトウェアに脆弱性を悪用して、世界中のMSPに影響を与えました。

攻撃者は、Kaseya社のVSAソフトウェアを介して、顧客のシステムにランサムウェア「REvil」を感染させました。REvilは、データを暗号化し、復元と引き換えに身代金を要求するランサムウェアです。

この攻撃は、Kaseya社の顧客であるMSPを通じて、さらに多くの企業に波及しました。被害を受けた企業は、重要なデータにアクセスできなくなり、業務に支障をきたしました。

これらの攻撃から学ぶべき教訓

これらの攻撃は、MSPがサイバー攻撃に対して脆弱であることを示しています。MSPは、顧客の重要なデータや情報を取り扱っているため、サイバー攻撃の標的になりやすいのです。

MSPは、以下のような対策を講じることで、サイバー攻撃から身を守る必要があります。

- セキュリティ対策を強化する

- サプライチェーン全体のセキュリティを強化する

- 従業員にサイバーセキュリティに関する教育を実施する

- インシデント対応計画を策定する

2)Kaseya社のVSA

2021年7月、REvilランサムウェアと呼ばれるランサムウェアが、マネージドサービスプロバイダー(MSP)向けのソフトウェア「Kaseya VSA」を介して数千の企業エンドポイントに配布されるという、大規模なランサムウェアインシデントが発生しました。これは、当時としては最大規模の被害をもたらした攻撃の一つとして知られています。

攻撃者は、Kaseya VSAのゼロデイ脆弱性を悪用して侵入しました。この脆弱性は、Windows Defenderやその他のOS標準のセキュリティ対策をバイパスするエクスプロイトチェーンで利用されました。攻撃者側は、この攻撃によって「100万以上のシステム」が感染したと主張しています。

この攻撃は、MSPとその顧客に深刻な影響を与えました。世界中の1,500以上の組織と40のMSPが被害を受けました。多くの被害は、MSPとの接続を通じて発生しました。

被害状況

- 影響を受けた組織数:1,500以上

- 影響を受けたMSP:40

- 感染したシステム数:推定100万以上

影響

- データの暗号化

- システムの停止

- 業務の停止

- 経済的な損失

原因

- Kaseya VSAのゼロデイ脆弱性

- サプライチェーン攻撃

- MSPのセキュリティ対策の不足

教訓

- ソフトウェアの脆弱性を速やかに修正する

- サプライチェーン全体のセキュリティ対策を強化する

- MSPのセキュリティ対策を評価する

- ランサムウェア対策を強化する

マネージド サービス プロバイダー (MSP) に対する APT 攻撃

マネージド サービス プロバイダー (MSP) は、近年、サイバー攻撃の標的となりやすくなっています。中でも、国家支援を受けた APT (Advanced Persistent Threat) グループによる攻撃は、深刻な脅威となっています。

APT グループは、金銭的な利益ではなく、スパイ行為や情報窃取などを目的として活動します。中国政府支援の APT10 は、過去にオーストラリア、日本、米国、ノルウェーなどの組織を標的とした攻撃キャンペーンで、多数の MSP を標的にしたことが確認されています。

2022年5月には、FBI、NSA、CISA などの機関が、MSP を標的とする APT 攻撃の増加を予想し、サイバーセキュリティ勧告を発表しました。

MSP が標的となる理由

- 複数の顧客企業のネットワークへのアクセス権を持っている

- 顧客企業の重要なデータや情報を取り扱っている

- セキュリティ対策が十分ではない場合が多い

APT 攻撃の手口

- フィッシング攻撃

- ゼロデイ攻撃

- サプライチェーン攻撃

- ソーシャルエンジニアリング

APT 攻撃による被害

- データの漏洩

- システムの停止

- 業務の停止

- 経済的な損失

MSP が取るべき対策

- セキュリティ対策を強化する

- サプライチェーン全体のセキュリティ対策を強化する

- 従業員にサイバーセキュリティに関する教育を実施する

- インシデント対応計画を策定する

サイバー犯罪者が MSP を標的とする 3 つの理由

サイバー犯罪者にとって、マネージド サービス プロバイダー (MSP) は非常に魅力的な標的です。その理由は、以下の 3 つが挙げられます。

1. 攻撃効率の高さ

MSP は複数の顧客企業にサービスを提供しているため、1 つの MSP を攻撃することで、複数の組織に同時にアクセスできる可能性があります。これは、攻撃者にとって非常に効率的な攻撃方法となります。

2. 多様な攻撃対象

MSP は様々な規模や業種の組織に利用されているため、攻撃者は様々な種類の組織を標的とした攻撃を仕掛けることができます。

3. セキュリティの脆弱性

MSP は、顧客企業の重要なデータやシステムにアクセスできるため、セキュリティ対策が脆弱だと、攻撃者にとって格好の標的となります。場合によっては、MSP が、本来は堅牢なセキュリティ体制を備えている組織のセキュリティチェーンの中で最も弱い部分になることもあります。

具体例

例えば、ある企業が堅牢なセキュリティ体制を構築していても、その企業を利用している MSP のセキュリティ対策が脆弱であれば、攻撃者は MSP を経由して企業のシステムに侵入することができます。

対策

MSP は、サイバー攻撃から顧客を守るために、以下の対策を講じる必要があります。

- セキュリティ対策を強化する

- サプライチェーン全体のセキュリティ対策を強化する

- 従業員にサイバーセキュリティに関する教育を実施する

- インシデント対応計画を策定する

マネージド サービス プロバイダー (MSP) 侵害の影響

場合によっては、MSP の侵害を受けた後に、その影響範囲を完全に把握することが困難な場合があります。例えば、2023年第2四半期に発見された「3CX VoIP クライアント」への攻撃は、サプライチェーン攻撃の連鎖を引き起こし、影響範囲が広範囲に拡大しました。

サプライチェーン攻撃の連鎖とは

MSP は複数の組織にサービスを提供しているため、1 つの MSP が攻撃を受けると、その影響はサービスを受ける組織すべてに波及します。さらに、サービスを受ける組織が他のサードパーティ サービス プロバイダーを利用している場合、影響はさらに拡大します。

影響の拡大

サプライチェーン攻撃の連鎖によって、以下のような影響が発生する可能性があります。

- データ漏洩

- システムの停止

- 業務の停止

- 経済的な損失

- 信用失墜

リスク評価の重要性

MSP は、サプライチェーン攻撃のリスクを評価し、適切な対策を講じる必要があります。具体的には、以下の対策が有効です。

- サプライヤーのセキュリティ対策を評価する

- サプライヤーとの契約内容を慎重に確認する

- インシデント対応計画を策定する

サプライチェーン全体のセキュリティ対策

サプライチェーン攻撃を防ぐためには、MSP だけではなく、サプライチェーン全体でセキュリティ対策を強化する必要があります。

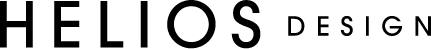

SOCRadar のダークウェブインテリジェンス:MSP 関連企業のデータ侵害

SOCRadar のダークウェブチームは、24時間365日、アンダーグラウンドフォーラムやハッカーチャネルを監視し、取得したデータを分析することで、ダークウェブインテリジェンスを提供しています。この情報の一部は、MSP(マネージドサービスプロバイダー)関連企業のデータ侵害に関するものです。

ダークウェブインテリジェンスとは

ダークウェブインテリジェンスとは、ダークウェブから収集されたデータをもとに、分析・編集された情報のことです。これは、サイバー犯罪者と戦い、データ損失を軽減するための最も効果的なソリューションの一つとして注目されています。

具体的には、以下のようなメリットがあります。

- 組織やMSPなどの第三者企業が標的になる前に、顧客や従業員のアカウント侵害に関する実用的かつ信頼性の高い情報を提供することで、将来のサイバー攻撃から保護する。

- サイバー攻撃の標的となった組織が、攻撃の規模や影響範囲を迅速に把握し、適切な対応を取るための情報を提供する。

- 法執行機関がサイバー犯罪者を捜査する際に役立つ情報を提供する。

2023年2月25日の事例

2023年2月25日、SOCRadarが監視しているハッカーフォーラムで、ドイツのIT企業による新たなデータベース販売疑惑が検出されました。

情報内容

- 販売されているデータベースには、顧客情報、従業員情報、財務情報などが含まれている可能性がある。

- データベースは、2023年2月に侵害されたとみられる。

- 販売価格は、10ビットコイン(約2,400万円)と設定されている。

SOCRadarの対応

SOCRadarは、この情報を顧客に提供し、潜在的なリスクを警告しました。また、関係機関にも情報を提供し、調査に協力しています。

教訓

この事例は、ダークウェブインテリジェンスが、サイバー攻撃から組織を守るために有効なツールであることを示しています。MSPは、ダークウェブインテリジェンスを活用することで、以下のような対策を講ることができます。

- 潜在的な脅威を早期に検知する。

- サイバー攻撃に対する防御力を強化する。

- データ損失のリスクを軽減する。

2023年5月23日、SOCRadarが監視するPlayランサムウェアグループのウェブサイトにて、新たな被害者としてBlack Cat Networksが発表されました。Black Cat Networksは、2007年からオンプレミスのコンピュータネットワークインフラストラクチャに対するマネージドサポートを提供している企業です。

攻撃状況

攻撃者は、Black Cat Networksの顧客および従業員の文書、財務記録、税務情報などの機密データを窃取したと発表しました。そして、身代金が支払われない場合は、3日以内にこれらのデータを公開すると脅迫しています。

被害状況

現時点で、被害の規模や影響範囲は明らかになっていません。

Playランサムウェアグループ

Playランサムウェアグループは、2021年11月から活動を開始した比較的新しいランサムウェアグループです。このグループは、主にWindowsシステムを標的とした攻撃を行っており、攻撃には高度な技術を用いていることが知られています。

今後の対応

Black Cat Networksは、今回の攻撃を受けて、関係機関への報告や専門家による調査を進めています。また、被害を受けた顧客に対しては、情報提供やサポートを行っています。

教訓

今回の事例は、ランサムウェア攻撃が依然として深刻な脅威であることを示しています。企業は、以下のような対策を講じることで、ランサムウェア攻撃から身を守る必要があります。

- セキュリティ対策を強化する。

- データのバックアップを取る。

- インシデント対応計画を策定する。

2023年6月20日、SOCRadarが監視するBlack Bastaランサムウェアグループのウェブサイトにて、新たな被害者としてMaterna Groupが発表されました。Materna Groupは、1980年にドイツで設立されたITおよびデジタル化プロジェクトサービスを提供する企業グループです。

攻撃状況

Black Bastaランサムウェアグループは、Materna Groupから顧客情報、従業員情報、財務情報などの機密データを窃取したと発表しました。そして、身代金が支払われない場合は、これらのデータを公開すると脅迫しています。

被害状況

現時点で、被害の規模や影響範囲は明らかになっていません。

Materna Group

Materna Groupは、ドイツに本社を置くIT企業グループです。グループ売上高は5億5,400万ユーロ(2022年)で、約5,000人の従業員を擁しています。

Black Bastaランサムウェアグループ

Black Bastaランサムウェアグループは、2022年4月から活動を開始した比較的新しいランサムウェアグループです。このグループは、主にWindowsシステムを標的とした攻撃を行っており、攻撃には高度な技術を用いていることが知られています。

今後の対応

Materna Groupは、今回の攻撃を受けて、関係機関への報告や専門家による調査を進めています。また、被害を受けた顧客に対しては、情報提供やサポートを行っています。

教訓

今回の事例は、ランサムウェア攻撃が依然として深刻な脅威であることを示しています。企業は、以下のような対策を講じることで、ランサムウェア攻撃から身を守る必要があります。

- セキュリティ対策を強化する。

- データのバックアップを取る。

- インシデント対応計画を策定する。

マネージド サービス プロバイダーにおけるセキュリティ責任の共有モデル

マネージド サービス プロバイダー (MSP) とその顧客は、セキュリティ責任を共有するモデルに基づいて運営されています。しかし、インフラストラクチャ、アプリケーション、プラットフォーム、データのセキュリティなど、誰が何を担当するのか、その境界線が曖昧になることがあります。

顧客の責任

- MSP をデフォルトで安全であると想定しない。

- MSP と継続的にコミュニケーションを取り、実装されているセキュリティソリューションを確認する。

- セキュリティに関する仕様書や契約書を作成し、MSP がクライアントのデジタル環境を保護する能力を実証することを要求する。

- 契約条項に、サイバー攻撃の影響に関するテスト、監査、文書化、さらには財務上の緊急事態も含める。

MSP の責任

- 顧客のデータとシステムを保護するための適切なセキュリティ対策を講じる。

- 顧客に対して、セキュリティ対策に関する透明性を確保する。

- セキュリティインシデントが発生した場合、迅速かつ適切に対応する。

最近のデータ侵害事例

- Microsoft クラウド サービス: 38 TB のデータが誤って漏洩

- BlueBleed: バケットの構成ミスにより、111 か国の 65,000 件の顧客データが漏洩

教訓

- MSP と顧客は、セキュリティ責任を明確に分担する必要がある。

- 顧客は、MSP のセキュリティ対策を定期的に監査する必要がある。

- MSP は、顧客のデータとシステムを保護するための適切なセキュリティ対策を講じる必要がある。

ConnectWise MSP 脅威レポート 2023:2023年以降の予測と影響

2023年以降、MSPのサイバーセキュリティのベストプラクティスとサービス提供に影響を与える主要な傾向は以下の通りです。

1. 国家支援グループによる高度な攻撃の増加

MSPは、サプライチェーンや重要インフラへの攻撃において、引き続き主要な標的となります。特に、国家支援グループによる高度なサイバー攻撃が懸念されます。

2. ゼロトラストネットワークアーキテクチャの重要性

ゼロトラストネットワークアーキテクチャの実装は、MSPにとって不可欠な対策となります。従来の境界型セキュリティモデルでは、高度な攻撃を防ぐことは困難です。

3. 脅威インテリジェンスと情報共有

MSPは、脅威インテリジェンス情報を活用し、組織間のコラボレーションと情報共有を促進することで、プロアクティブなセキュリティを実現する必要があります。脅威インテリジェンスプログラムは、サプライチェーンリスクの軽減・管理にも役立ちます。

4. テクノロジースタックの活用

MSPは、統合とアウトソーシングの領域において、テクノロジースタックを使用してIT機能のギャップを埋めることが重要です。その際、最先端のセキュリティアプローチを優先する必要があります。

5. 熟練したセキュリティ専門家の不足

MSPは、セキュリティ運用を管理するための熟練した専門家不足に直面しています。このギャップを埋めるには時間がかかることが予想されます。

これらの傾向に対応するために、MSPは以下のような対策を講じる必要があります。

- セキュリティ対策を強化し、最新の脅威に対応できるようにする。

- 脅威インテリジェンスプログラムを導入し、情報共有を促進する。

- テクノロジースタックを活用して、IT機能のギャップを埋める。

- 熟練したセキュリティ専門家を育成・確保する。

マネージド サービス プロバイダー (MSP) とクライアント間の機密情報とデータのセキュリティ確保

MSPとクライアント間の機密情報とデータのセキュリティを確保するために、以下の重要な推奨事項をまとめました。これらの対策を採用することで、セキュリティプロセスと契約上の取り組みを再評価し、クライアントのリスク許容度に合わせ、MSP関連のリスクを軽減できます。

1. 初期侵害の防止

- 脆弱なデバイスのセキュリティを強化する。

- インターネットに接続されたサービスを保護する。

- ブルートフォース攻撃やパスワードスプレー攻撃から防御する。

- フィッシング攻撃を阻止する。

2. セキュリティの可視性の向上

- MSPは、契約上の合意に従って、内部とクライアントの両方のネットワークアクティビティのログと監視を有効にする。

- セキュリティの可視性を高めるためにこれらの対策を強化する。

3. 多要素認証 (MFA) の導入

- MSPは、すべての顧客サービスおよび製品にMFAの導入を推奨する。

- クライアントは、契約上の取り決めにより、受け取るサービスおよび製品でのMFAの使用が義務付けられていることを確認する。

4. ネットワークの分離

- MSPは、自社の環境を包括的に理解し、それに応じてネットワークを分離する。

- 重要なビジネスシステムを特定、グループ化、分離し、適切なネットワークセキュリティ制御を適用して、セキュリティ侵害の潜在的な規模を軽減する。

5. 最小特権の原則の適用

- MSPは、ネットワーク環境内で最小特権の原則を適用する。

- 管理役割の変更や更新があった場合には、速やかに特権を更新する。

6. 攻撃対象領域管理 (ASM)

- MSPと顧客の両方は、インターネットの攻撃対象領域を定期的に確認する。

- 必要に応じて、SOCRadar EASMなどの専門的なASMサービスの利用を検討する。

- これらのサービスは、拡大する攻撃対象領域を完全に可視化するために、サイバー資産の統合ビューを提供するため、非常に重要である。

MSPは、顧客のシステムを保護するために、オペレーティングシステム、アプリケーション、ファームウェアなどのソフトウェアを最新の状態に保つ必要があります。特に、CISAの既知の悪用された脆弱性 (KEV) カタログにリストされている脆弱性へのパッチ適用を優先する必要があります。

ソフトウェアの最新化

- 自動化されたパッチ管理ツールを使用して、ソフトウェアを最新の状態に保つ。

- すべてのソフトウェアが最新のバージョンのままであることを確認するために、定期的な脆弱性スキャンを実行する。

- ソフトウェアのアップデートをテストして、システムとの互換性を確認する。

CISA KEV カタログ

- CISA KEV カタログは、積極的に悪用されている脆弱性のリストです。

- MSPは、KEV カタログにリストされている脆弱性に対して、迅速にパッチを適用する必要があります。

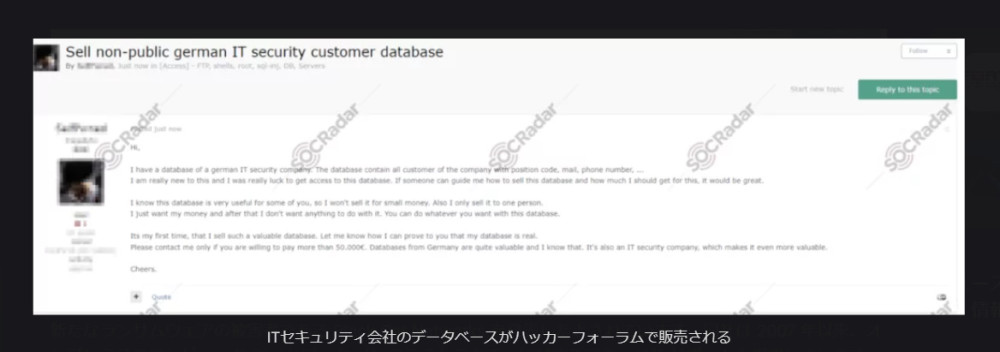

- SOCRadar Vulnerability Intelligence サービスは、KEV カタログに含まれる脆弱性を追跡し、パッチ適用状況を監視するのに役立ちます。

SOCRadar Vulnerability Intelligence サービス

- SOCRadar Vulnerability Intelligence サービスは、脆弱性の追跡を促進し、よりアクセスしやすい洞察を提供します。

- このサービスは、以下のような機能を提供します。

- 脆弱性の影響を受ける資産の特定

- 脆弱性のリスク評価

- パッチ適用状況の監視

- 脆弱性対策の推奨事項

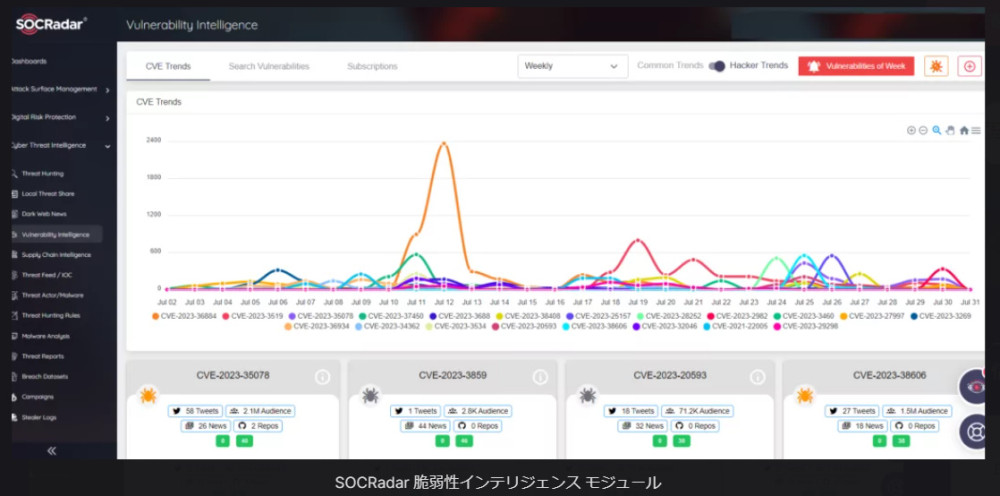

MSPにとって、すべての部門にわたる情報サプライチェーンリスクをプロアクティブに管理することは、顧客の安全を守るために不可欠です。リスク評価は、リソースの割り当てと優先順位付けに役立ちます。

SOCRadarサプライチェーンインテリジェンスモジュール

SOCRadarサプライチェーンインテリジェンスモジュールは、MSPが情報サプライチェーンリスクを管理する上で役立つツールです。このモジュールは、以下の機能を提供します。

- サイバー攻撃の警告: 現在のサイバー攻撃にさらされている企業について警告します。

- 過去のインシデント情報: メーカーによって報告された過去のサイバーインシデントやデータ侵害の情報から、実用的なインテリジェンスを抽出します。

- 脅威インテリジェンスレポート: 脅威インテリジェンスを強化したレポートを提供します。

リスク評価

SOCRadarサプライチェーンインテリジェンスモジュールを活用して、以下の項目についてリスク評価を実施できます。

- サプライヤーのセキュリティ体制

- サプライヤーが提供するサービスや製品の重要性

- サプライヤーが抱える潜在的なリスク

リスク評価に基づいた対策

リスク評価の結果に基づいて、以下の対策を講じることができます。

- 高リスクのサプライヤーに対して、追加のセキュリティ監査を実施する。

- サプライヤーとの契約において、セキュリティに関する要件を明確にする。

- サプライヤーが提供するサービスや製品のバックアップを取る。

MSPと顧客は、サイバーセキュリティなどの責任共有が極めて重要な問題について、協力する必要があります。そのためには、役割と責任を明確に定義した契約書を作成することが不可欠です。

契約書に含めるべき内容

- セキュリティに関する責任の範囲

- セキュリティインシデント発生時の対応手順

- セキュリティに関する情報共有のルール

- セキュリティ監査の実施

- セキュリティ教育の実施

責任共有のメリット

- セキュリティ対策の強化

- セキュリティインシデント発生時の迅速な対応

- コストの削減

- 信頼関係の構築

責任共有の課題

- 役割と責任の明確化

- コミュニケーションの不足

- 信頼関係の構築

責任共有を成功させるためのポイント

- 役割と責任を明確に定義する。

- 定期的にコミュニケーションを取る。

- 信頼関係を築く。

- セキュリティに関する意識を高める。

結論

近年、MSPはサイバー攻撃の標的となりやすいことが指摘されています。これは、MSPが多くの企業のシステムやデータを管理しているため、攻撃者にとって魅力的なターゲットとなるからです。

MSPがサイバー攻撃を受けやすい理由

- 多くの企業のシステムやデータを管理しているため、攻撃者にとって魅力的なターゲットとなる。

- セキュリティ対策が十分ではない場合が多い。

- サプライチェーン攻撃の標的となる可能性がある。

MSPがサイバー攻撃を受けると、以下のような影響が出る

- 顧客のシステムやデータが漏洩する。

- 顧客の業務が停止する。

- MSPの評判が損なわれる。

MSPが取るべき対策

- セキュリティ基準を強化する。

- 顧客に推奨するセキュリティ戦略を最前線で導入する。

- セキュリティに関する従業員教育を実施する。

- サプライチェーンセキュリティ対策を強化する。

SOCRadarが提供するソリューション

SOCRadarは、MSPがサイバー攻撃から身を守るために役立つソリューションを提供しています。SOCRadarのソリューションには、以下のようなものがあります。

- サイバー脅威インテリジェンス

- 脆弱性管理

- 脅威ハンティング

- インシデント対応

SOCRadarのメリット

- セキュリティリスクを可視化できる。

- サイバー攻撃を迅速に検知・対応できる。

- セキュリティ対策を強化できる。

組織が取るべき対策

- サイバー脅威インテリジェンスの製品とサービスを活用する。

- セキュリティ対策を定期的に見直し、改善する。

- 従業員教育を実施する。